بررسی فایروال Cisco ASA (قسمت دوم)

بررسی فایروال Cisco ASA (قسمت دوم)

در بخش اول این مقاله (بررسی فایروال Cisco ASA) به بررسی ویژگی های مهم امنیتی آن پرداختیم. در این مقاله به ارائه برخی مزایای مهم این تکنولوژی خواهیم پرداخت.

کاهش هزینه و پیچیدگیها با استفاده از فایروال Cisco ASA

با ادغام یک رویکرد یکپارچه با فرآیند دفاع از تهدیدات توسط فایروال Cisco ASA از هزینه سرمایه، هزینههای عملیاتی و همچنین پیچیدگیهای اجرایی کاسته میشود. این تکنولوژی به راحتی با محیطهای IT،جریان کاری و ساختار شبکه ادغام میشود.

مجموعه این تجهیزات کاملامقیاسپذیر بوده وباسرعتهای بیش ازچندین گیگابایت نیز اجرا میگردد؛

علاوه برمواردفوق،امنیت خوبی رادرشعب،Edge یالبه اینترنت ودیتاسنترها درهر دو فضای فیزیکی و مجازی ایجادمینماید.

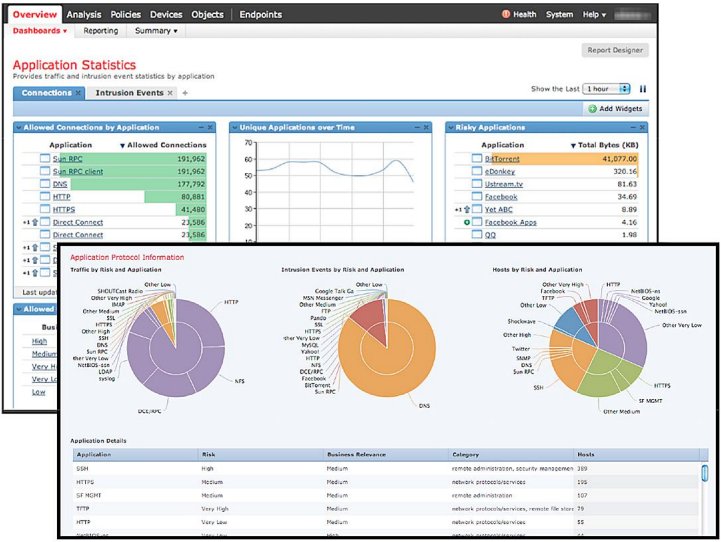

مدیران IT سازمانها، با استفاده از Cisco FirePower Management Center، از این قابلیت برخوردار خواهند بود که عملیاتها را تسهیل و تهدیدها را به یکدیگر مرتبط نموده و تاثیر آنها را ارزیابی کنند، ضمن اینکه سیاستهای امنیتی را به صورت خودکار تنظیم و هویت کاربران را به راحتی با رویدادهای امنیتی مرتبط نمایند.

همچنین Cisco FirePower Management Center قادراست به طورمداوم چگونگی بُروز تغییرات درشبکه رادرطول زمان مانیتور کند.

همچنین ارزیابی تهدیدات جدیدبه صورت خودکارصورت میگیردتا مشخص گردد که کدام یک از آنها بر کسبوکار موردنظر تاثیرگذار میباشند.

سپس روندپاسخگویی براصلاحات متمرکزشده وفرآیندهای دفاعی شبکه باشرایط در حال تغییر تهدیدات مطابقت مییابند.

علاوه برآن فعالیتهای امنیتی مهم وحیاتی مانندتنظیمPolicyهابه صورت خودکارانجام میپذیردکه درنتیجه این امرعلاوه برصرفهجویی درزمان ومیزان تلاشهای صورتگرفته دراین زمینه،محافظت واقدامات متقابل نیزدریک وضعیت مطلوب نگه داشته میشود.

درواقعCisco FirePower Management Center ازطریقeStreamer APIباراهکارهای امنیتیThird Partyادغام میگرددتاجریانهای کاری عملیات راتسهیل نموده وباساختارهای شبکه کنونی مطابقت یابد.

مزایای استفاده از فایروال Cisco ASA

در ادامه این مقاله،به ارائه جدولی می پردازیم که درآن بهترین ویژگیهاومزایای فایروال Cisco ASA معرفی شده است:

ویژگی |

مزایای ویژگی مورد نظر |

|---|---|

فایروال نسل بعدی یا Next-Generation Firewall |

اولین NGFW در صنعت با تمرکز ویژه بر تهدیدات که قابلیت عملکرد فایروال ASA، محافظت پیشرفته در مقابل تهدیدات، شناسایی و اصلاح پیشرفتهی نقضها را به صورت ترکیبی در یک دستگاه واحد ارائه مینماید. |

فایروال ASA مورد تایید |

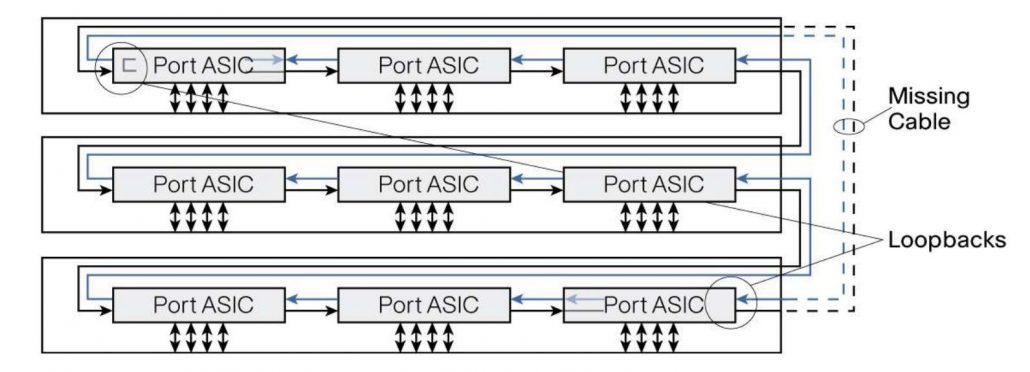

مسیریابی دقیق، فایروال Stateful، تبدیل آدرس شبکه و کلاستربندی پویا جهت دستیابی به عملکرد مطلوب و دسترسی کاملا ایمن و قابل اطمینان با Cisco AnyConnect VPN |

NGIPS منحصر بفرد |

پیشگیری از تهدیدات و کاهش تهدیدات شناخته شده و شناخته نشده |

محافظت پیشرفته در مقابل بدافزارها(Malware) |

قابلیت انجام عملیات شناسایی، Block نمودن، ردیابی، آنالیز و اصلاح؛ جهت محافظت سازمان ها در مقابل حملات هدفمند و مداوم بدافزارها |

هوشمندی کامل |

اجرای Policyها بر اساس دید کاملِ کاربران، تجهیزات سیار (Mobile)، برنامههای سمت Client، ارتباط بین ماشینهای مجازی، آسیبپذیریها، تهدیدها و URLها |

کنترل برنامه و فیلترینگ URL |

کنترل لایه-برنامه یا Application-Layer (نسبت به برنامهها، موقعیتهای جغرافیایی، کاربران، وبسایتها) و توانایی اعمال Policyهای شناسایی و کاربرد بر اساس URLها و برنامههای سفارشی |

مدیریت در سطح سازمان |

داشبوردها و گزارشات مربوط به بررسی دقیق Hostها، برنامهها، تهدیدات و شاخصهای خطر شناسایی شده برای قابلیت دید جامع و فراگیر |

تسهیل خودکارسازی عملیات |

کاهش هزینههای عملیاتی و پیچیدگیهای اجرایی با همبستگی و ارتباط تهدیدات، ارزیابی تاثیر، تنظیم خودکار Policyهای امنیتی و شناسایی کاربران |

هدفمند و مقیاسپذیر |

معماری کاملا مقیاسپذیر که در سرعتهای چند گیگابایتی اجرا میشود، ایجاد امنیت مطلوب در شرکتهای کوچک، دفاتر شعب، لبه اینترنت و دیتاسنترها در فضاهای فیزیکی و مجازی |

مدیریت On-Device |

تسهیل روند مدیریت نمودن فرآیندهای دفاعی پیشرفته برای کسبوکارهای کوچک و متوسط با پیادهسازی در مقیاس کوچک |

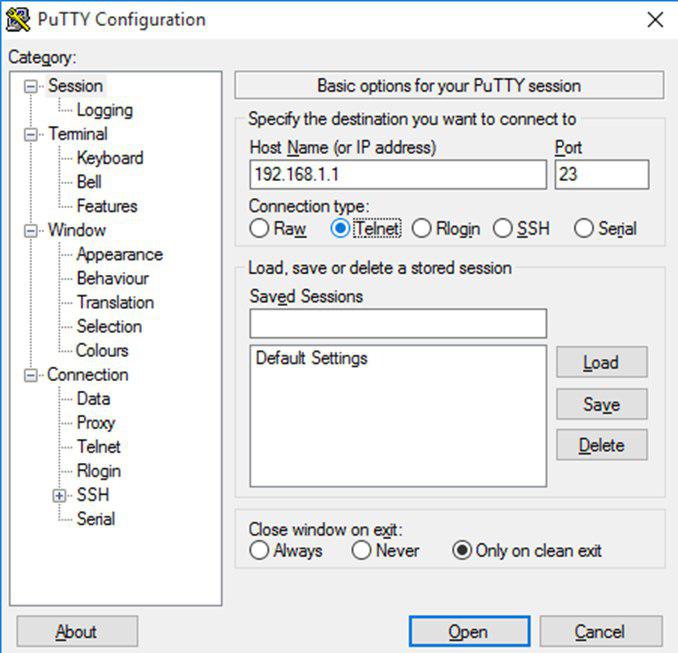

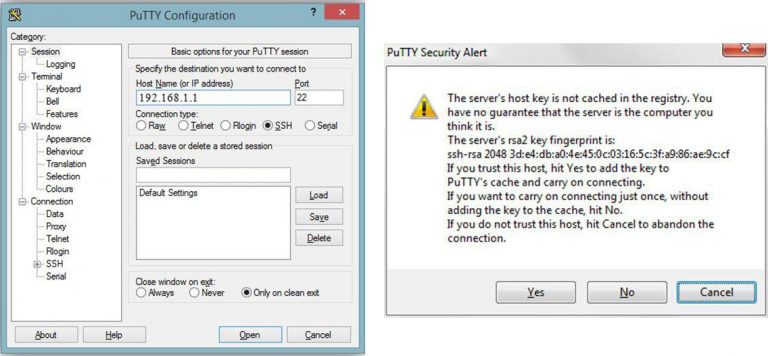

دسترسیِ Remote با VPN |

دسترسی ایمن به شبکه را فراتر از لپتاپهای سازمان برده و صرفنظر از موقعیت فیزیکی، آن را به تجهیزات سیار شخصی گسترش میدهد، برای راهکار Cisco AnyConnect Secure Mobility و با قابلیت VPN به صورت Granular در سطح برنامه و همچنین Clientهای Apple iOS و Android VPN پشتیبانی میشود. |

Site-to-Site VPN |

از ترافیک شامل VoIP و دادههای برنامه Client-Server در سازمانها و دفاتر شعب پشتیبانی مینماید. |

دسترسی یکپارچه Wireless |

Wi-Fi یکپارچه در (Desktop Form Factor (ASA 5506W-X برای پیادهسازی ساده و فشرده در دفاتر کوچک در دسترس میباشد. |

Form Factor مقاوم |

این مدل (ASA 5506H-X) که به طور خاص برای شرایط محیطی ویژه طراحی شده است، برای برنامههای کنترل و زیرساختهای حیاتی در دسترس میباشد. |

اکوسیستم تکنولوژی Third-Party |

ادغام امنیت متن باز با Snort و OpenApplID جهت دسترسی به منابع و توانایی سفارشیسازی امنیت برای توضیح سریع برنامهها و تهدیدات جدید و خاص |

Collective Security Intelligence یا CSI |

هوشمندی بی نظیر Reputation برای وب و امنیت میتواند آگاهی از تهدیدات Real-Time و محافظت امنیتی را ارائه نماید. |

بررسی فایروال Cisco ASA (قسمت اول)

سایر مطالب مرتبط با این مقاله:

بررسی فایروال Cisco ASA (قسمت دوم)