راه اندازی SSH در Cisco

در اکثر مواقع شما بعد از پیکربندی Router یا Switch خود نیاز به این دارید که از راه دور به دستگاه دسترسی داشته باشید تا در صورت نیاز جهت پیکربندی یا رفع عیب به دستگاه متصل شوید . مثلا در نظر بگیرید که شما یک یا چند Device را در سطح یک شهر یا کشور پیکربندی کرده اید و پس از این کار باید به مشترکین خود خدمات پشتیبانی ارائه دهید . در صورتی که از راه دور دسترسی به این دستگاه ها نداشته باشید ، هنگامی که نیاز به ایجاد تغییر در پیکربندی دستگاه یا رفع عیب باشید باید جهت دسترسی به دستگاه مسیر زیادی را طی کنید که این مستلزم وقت و هزینه زیاد خواهد بود . جهت حل این مشکل سیسکو از پروتکل هایی نظیر Telnet و SSH استفاده می کند . که پروتکل SSH ایمن تر از Telnet می باشد . در این مقاله به نحوه راه اندازی SSH خواهیم پرداخت .

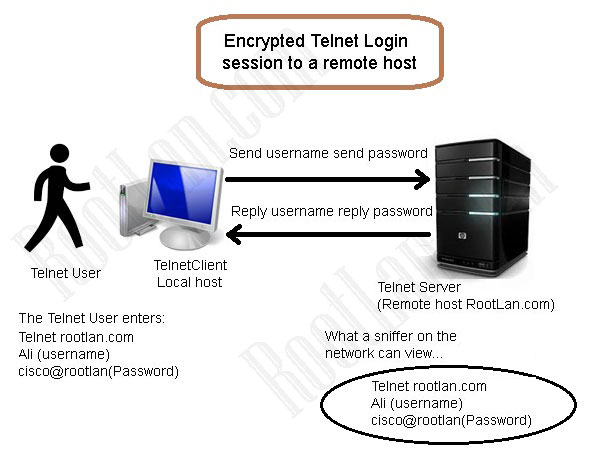

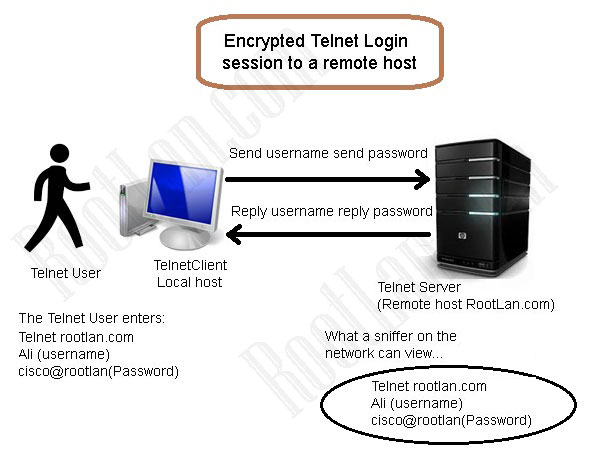

جهت تنظیم روتر و یا کنترل آن و سوئیج های سیسکو نیاز به پروتکل هایی از قبیل Telnetداریم . این پروتکل بیشترین استفاده را دارد ولی باید ایراد عمده آن را هم در نظر گرفت . این نقص به یک نیروی خارجی اجازه دسترسی پیدا کردن به اطلاعاتی که بین شبکه و دستگاه مدیریت رد و بدل میشود را میدهد . Telnet در انتقال اطلاعات به صورت Clear-Text عمل میکند. بدین ترتیب که حتی کلمه عبور و تنظیمات سوئیچ و روتر به طور کامل قابل شنود و دسترسی است .

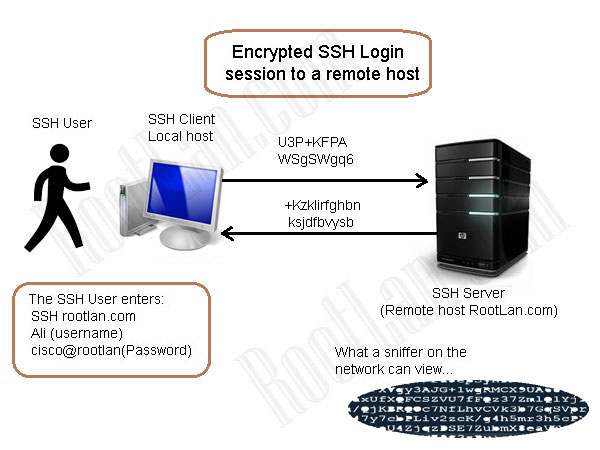

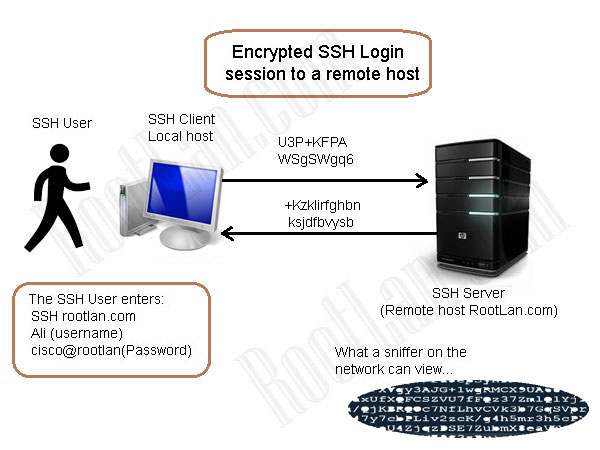

البته برطرف کردن این مشکل راه حلی دارد و آن استفاد از پروتکل SSH یا Secure Shell است که اطلاعات را به صورت کد شده میان سرور و کلاینت رد و بدل میکند. . تنظیمات روتر و سوئیچ با استفاده از Public Key و Private Key انجام می شوند .

تفاوت ها و شباهت های Telnet و SSH

- هر دوی پروتکل ها به صورت مشترک یک هدف را دنبال می کنند .

- SSH در مقایسه با Telnet بسیار ایمن تر است .

- SSH هنگام انتقال ترافیک ابتدا ترافیک را رمزنگاری می کند سپس ترافیک را ارسال می کند اما Telnet ترافیک را به همان شکل اصلی خود یا اصطلاحا Plane Text ارسال می کند که در صورتی که هکر ترافیک ارسالی بین مبدا و مقصد را دریافت کند می تواند این اطلاعات را به راحتی بخواند.

- SSH قادر است جهت عملیات تشخیص هویت از Public Key استفاده کند ولی Telnet این امکان را ندارد .

شکل رمز نگاری شده اطلاعات که توسط پروتکل SSH ارسال شده

SSH—Session

استفاده از پروتکل Telnet و عدم رمزنگاری اطلاعات

Telnet—session

قبل از راه اندازی SSH می بایست از نسخه IOS ، سیستم عامل روتر و سوئیچ های سیسکو ، اطمینان حاصل کنید. در واقع، IOS می بایست سیستم Encryption مورد نیاز SSH را پشتیبانی کند. اگر“K9” در اسم فایل IOS موجود باشد، شما قادر به راه اندازی آن می باشید .

برای کنترل نسخه IOS مورد استفاده بروی روتر یا سوئیچ از دستور show version# استفاده کنید .

Press RETURN to get started.

Router>enable

Router#show version

Cisco IOS Software, 1841 Software (C1841-ADVIPSERVICESK9-M), Version 12.4(15)T1, RELEASE SOFTWARE (fc2)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2007 by Cisco Systems, Inc.

۱- -تنظیم Hostname روی Router یا Switch سیسکو (Hostname اسم دستگاه شما)

Press RETURN to get started.

Router>enable

Router#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#hostname RootLan

RootLan(config)#

۲-تعیین یک Domain Name برای اتصالات SSH (domain name نام دامین یا مجموعه شما خواهد بود)

Press RETURN to get started.

RootLan>enable

RootLan#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

RootLan(config)#ip domain-name RootLan.com

RootLan(config)#

۳-تعیین IP Address برای دسترسی از راه دور به ورتر یا سوئیچ سیسکو

حالا اگر از روتر استفاده می کنید باید به یکی از پورت های شبکه اترنت IP بدهید اما اگر از سوییچ استفاده می کنید چون سوئیچ یک دستگاه لایه ۲ ای می باشد و IP لایه ۳ است، باید یک اینترفیس مجازی Interface Vlan بسازیم و به آن IP تخصیص دهیم.

Press RETURN to get started.

RootLan>enable

RootLan#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

rootlan(config)#interface vlan 1

rootlan(config-if)#ip address 192.168.1.1 255.255.255.0

rootlan(config-if)#no shutdown

rootlan(config-if)#

%LINK-5-CHANGED: Interface Vlan1, changed state to up

۴ -تعیین کلیدهای Crypto Key برای رمزنگاری اطلاعات در پروتکل SSH

(از آنجایی که SSH داده های ارسالی را رمزنگاری میکند نیاز است تا یک کلید (RSA Key) برای این کار تولید کنیم)

SSH برای Encrypt کردن ارتباط نیاز به یک کلید دارد. این کلید بوسیله روتر یا سوئیچ شما تولید و استفاده می شود. برای این کار می توانید از دستور crypto key generate rsa استفاده کنید. طول کلید تولید شده می تواند از ۳۶۰ تا۴۰۹۶ بیت متغیر باشد. هر چه طول کلید بیشتر باشد، امنیت بالاتر ولی Load بروی دستگاه بیشتر خواهد بود. به صورت پیش فرض ۵۱۲ بیت انتخاب می شود.مقدار ۵۱۲ طول پیشفرض کلید شماست، اگر امنیت بیشتری میخواهید از ۱۰۲۴ یا حتی مقدار بیشتری استفاده کنید. اگر ۵۱۲ انتخاب شماست کافی است اینتر را بزنید.

Press RETURN to get started.

RootLan>enable

RootLan#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

RootLan(config)#crypto key generate rsa

The name for the keys will be: RootLan.rootlan.com

Choose the size of the key modulus in the range of 360 to 2048 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take

a few minutes.

How many bits in the modulus [512]: 1024

% Generating 1024 bit RSA keys, keys will be non-exportable…[OK]

RootLan(config)#

۵-تعریف یک کاربر و کلمه عبور به صورت Local

بر روی Router یا Switchبرای راه اندازی SSH نیاز به ساختن یک User Account بروی روتر یا سوئیچ دارید. برای این کار می توانید از دستور username در IOS سیسکو استفاده کنید.

Press RETURN to get started.

RootLan>enable

RootLan#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

RootLan(config)#username rootlan password cisco

RootLan(config)#exit

۶-فعال کردن SSH و Telnet بر روی پورت های VTY

لاین VTY در واقع درگاه مجازی برای ارتباطات مدیریتی روتر یا سوئیچ می باشد و Authentication جهت اتصال را به Local Database روتر یا سوئیچ که یک User Account بروی آن ساختید ارجاء دهید.

Press RETURN to get started.

RootLan>enable

RootLan#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

RootLan(config)#line vty 0 15

RootLan(config-line)#login local

RootLan(config-line)#

RootLan#

۷-تعیین نسخه ۲ پروتکل SSH

راه اندازی SSH بروی روتر یا سوئیچ، برای بالا بردن امنیت لازم است که نسخه SSH را به نسخه ۲ ارتقاء دهیم. برای ارتقاء نسخه SSH میتوان از دستور IP SSH Version 2 استفاده کرد. لازم به ذکر است برای راه اندازی نسخه ۲ SSH حداقل طول کلید را باید ۷۶۸ بیت انتخاب کرده باشید.

Press RETURN to get started.

RootLan>enable

RootLan#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

RootLan(config)#ip ssh version 2

RootLan(config)#

حال شما میتوانید از کامپیوتر مورد نظر در داخل شبکه به سوئیچ یا روتر کانفیگ شده خود توسط دستور زیر SSH بزنید . وارد محیط Command Prompt میشوید و ابتدا IP که به سویچ و یا روتر اختصاص دادیم را PING میکنیم در صورت امکان PING موفق با دستور زیر به روتر و یا سوئیچ مورد تظر SSH میزنیم .

PC>ssh -l rootlan 192.168.1.1

Open

Password: cisco

rootlan#

منبع : www.thegeekstuff.com

لینک های مفید :

آموزش استاندارد ۸۰۲٫۱Q IEEE در سوئیچ های سیسکو

آموزش دستورات تنظیمات روتر و سوئیچ سیسکو

آموزش پرتکل مسیریابی BGP

آموزش SNMP در روتر و سوئیچ های سیسکو

آموزش SNMP در روتر و سوئیچ های سیسکو