بررسی فایروال Cisco ASA (قسمت اول)

بررسی فایروال Cisco ASA با سرویس های FirePower: اولین فایروال سازگار و با رویکرد تهدیدمحور نسل بعدی در صنعت است. این محصول برای مقابله با جدیدترین تهدیدات و همچنین محافظت پیشرفته در مقابل بدافزارها (Malware) طراحی شده است.

فایروال ASA سیسکو یک فرآیند دفاع یکپارچه در مقابل حملات دامنهای، در حین بروز حمله و همچنین قبل و بعد از آن ارائه میدهد. این کار از طریق ترکیب قابلیتهای امنیتی تأیید شدهی فایروال Cisco ASA، با تهدید Sourcefire پیشرو در صنعت و Advanced Malware Protection یا AMP انجام میپذیرد که در یک دستگاه واحد جمع شدهاند.

این راهکار به طور انحصاری قابلیتهای فایروال نسل بعدی سیسکو سری ASA 5500-X را فراتر از قابلیتهای مربوط به روشهای فعلی NGFW پیش میبرد.

Cisco ASA با سرویسهای FirePower به ارائه مقیاس و زمینه مورد نیاز در یک راهکار NFGW جهت محافظت از یک کسب و کار کوچک یا متوسط، یک شرکت توزیعکننده یا دیتاسنتر مجزا میپردازد.

محافظت چندلایهای مطلوب Cisco ASA با سرویس های FirePOWER

این تکنولوژی نسل جدیدی از سرویسهای متمایز امنیتی با تمرکز بر تهدیدات را برای فایروالهای نسل بعدی سیسکو سری ۵۵۰۰-X و محصولات امنیتی سیسکو سری ASA 5585-X ارائه مینماید. این سرویس میتواند یک محافظت فراگیر از تهدیدهای شناخته شده و پیشرفته را به عمل آورد که محافظت در برابر حملات بدافزاری مداوم و هدفمند را نیز در بر میگیرد. Cisco ASA، یک فایروال Stateful از نوع Enterprise میباشد که در سطح وسیع در سراسر جهان پیادهسازی میشود. Cisco ASA با سرویسهای FirePower از قابلیتهای فراگیر زیر برخوردار میباشد:

کلاستربندی پیشرفته، دسترسی Remote با VPN و Site-to-Site که یک دسترسی کاملا ایمن با عملکرد و دسترسپذیری بالا را با هدف تضمین تداوم در کسبوکار ارائه مینماید.

Granular AVC یا قابلیت دید و کنترل برنامه Granular، که میتواند بیش از ۴۰۰۰ کنترل مبتنی بر ریسک و برنامه-لایه (Application-Layer) را که Policyهای شناسایی تهدیدات IPS (سیستم جلوگیری از نفوذ) را فعال میکنند، به منظور بهینه نمودن اثربخشی امنیتی پشتیبانی نماید.

IPS نسل بعدی Cisco ASA یا به اختصار NGIPS میتواند روند پیشگیری بسیار موثری را در مورد تهدیدات ارائه نموده و اطلاعات زمینهای جامعی در مورد کاربران، زیرساخت، برنامهها و محتوا فراهم نماید که در نتیجه این امر، تهدیدات Multivector شناسایی شده و واکنش دفاعی به صورت خودکار صورت میگیرد.

فیلترینگِURLبراساس دستهبندی واعتباراین قابلیت راایجادمیکندکه فرآینداعلان هشداروکنترل جامع برروی ترافیک مشکوک وب اجراشده وPolicyهانیزبرروی صدهامیلیونURLدربیش از۸۰دستهبندی اجراگردند.

AMPنیزقابلیت اثربخشی درروندشناسایی نقضها،Sandboxing،هزینه پایین مالکیت ومحافظت مطلوب راارائه مینمایدکه به شناسایی،درک وهمچنین توقف بدافزارهاوتهدیدهایی که در سایرلایههای امنیتی ازبین نرفته اند،کمک میکند.

ویژگیهای مهم امنیتی Cisco ASA

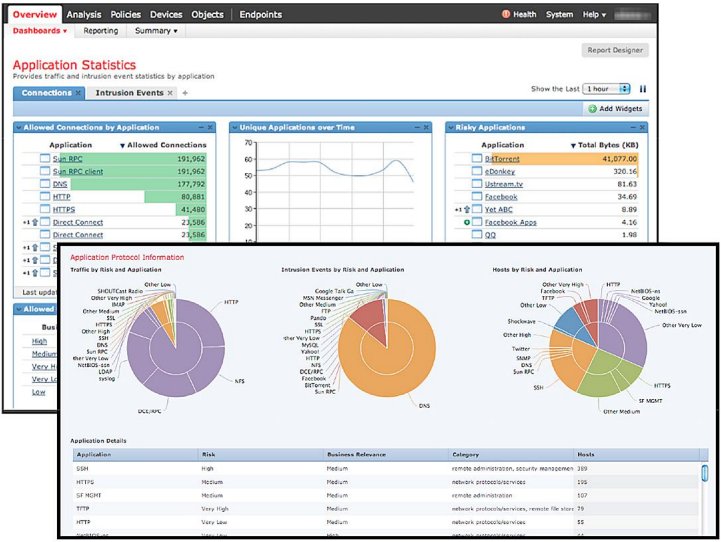

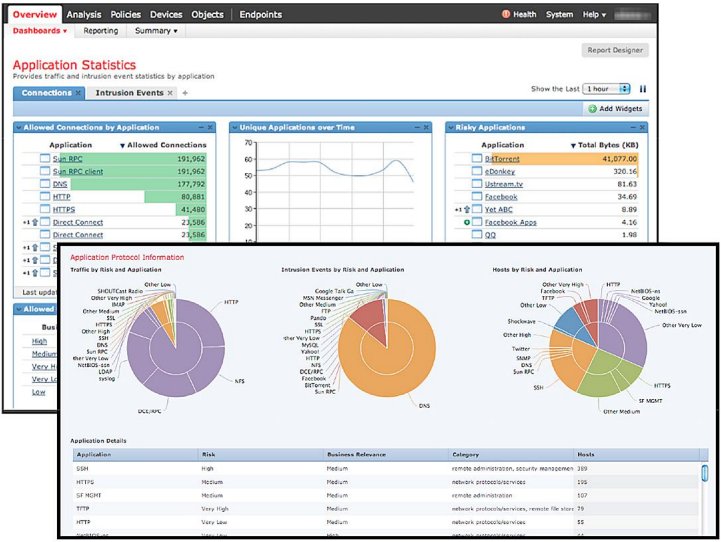

قابلیت دید استثنایی در شبکه

Cisco ASAبه صورت متمرکزوازطریقCisco Firepower Management Centerمدیریت شده وقابلیت کنترل وهمچنین یک دیدجامع نسبت به عملکردرادرشبکه ایجادمینماید.

این قابلیت دید،شامل کاربران،تجهیزات،ارتباطات بین ماشینهای مجازی،آسیبپذیریها،تهدیدها،برنامههای Client-Side، فایلها ووبسایتها میشود.

نشانههای عملی وکلی خطروتهدیدات میتوانداطلاعات مربوط به شبکه ووقایعEndpointرامرتبط ساخته ودیدبهتروکاملتری رانسبت به آلودگیهای بدافزاری ایجادنماید.

ابزارهای مدیریتی سیسکو درسطحEnterprise به مدیران کمک میکندتا پیچیدگیهای مربوط به قابلیت دیدوکنترل ناسازگاردرپیادهسازیNGFWراکاهش دهند.

همچنینCisco Firepower Management Center،اطلاعاتی رادرموردمسیرفایل بدافزارارائه میکندکه درشناسایی آلودگی وتعیین دلیل اصلی آن موثربوده وبنابراین زمان اصلاح مشکل راتسریع مینماید.

یک روندمدیریت متمرکز و مقیاسپذیر برای جریانکاری درعملیاتهای شبکه،توسط سیستم مدیریت امنیت سیسکو ارائه میگردد.

لازم به ذکراست که این سیستم مجموعهای ازقابلیتهای مهم راترکیب مینمایدکه برخی ازآنهاعبارتنداز:

مدیریت اشیاءوPolicyها،مدیریت رویداد،گزارش دهی وعیبیابی برای فایروالCisco ASAدرهنگام استفاده ازCisco Firepower Management Center.

ASDM 7.3.x،برای مدیریتLocalوOn-Deviceجهت پیادهسازی درکسبوکارهای کوچک ومتوسط،این قابلیت راداراست که کنترل دسترسی ومدیریت فرآینددفاع درمقابل تهدیدات پیشرفته رامیسرسازد.

ASDM 7.3.x باارائه یک واسط کاربری پیشرفته،دیدگاهی درموردروندهاوتوانایی حرکت سریع درمسیرهای مختلف جهت تحلیل و بررسی بیشتر را ایجاد میکند.

داشبوردهای جامع و سطح بالای با قابلیت حرکت و بررسی دقیق

بررسی فایروال Cisco ASA (قسمت دوم)

سایر مطالب مرتبط با این مقاله:

تکنولوژی TrustSec Cisco

معرفی SSH Tunneling

دستورات پیکربندی سوئیچ سیسکو

حملات شبکه های بیسیم

انواع توپولوژی های شبکه

بررسی فایروال Cisco ASA

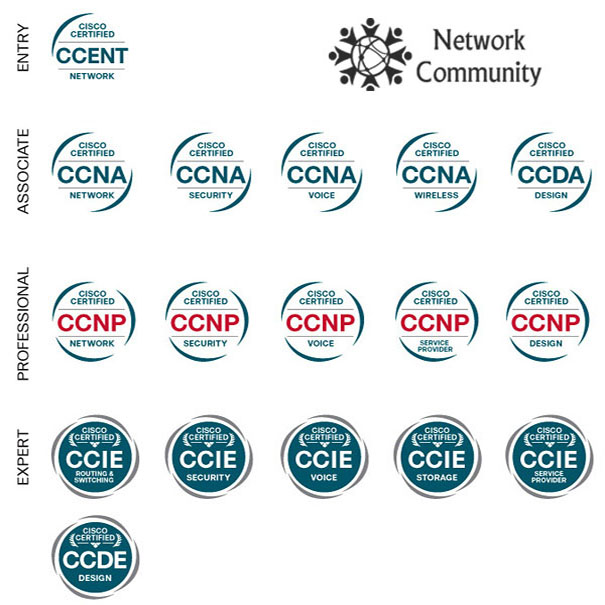

سیسکو در 156 کشور دنیا ، به منظور تعلیم افراد برای طراحی و نگهداری شبکه های کامپیوتری ، مرکزهای آموزشی تأسیس کرده است . سیسکو مدارکی را برای متخصصین در زمینه های مختلف شبکه ارائه می کند . مدارک سیسکو شامل این مدارک می شود :

سیسکو در 156 کشور دنیا ، به منظور تعلیم افراد برای طراحی و نگهداری شبکه های کامپیوتری ، مرکزهای آموزشی تأسیس کرده است . سیسکو مدارکی را برای متخصصین در زمینه های مختلف شبکه ارائه می کند . مدارک سیسکو شامل این مدارک می شود :