کاربردها و انواع فایروال

کاربردها و انواع فایروال

کاربردها و انواع فایروال: فایروال یا دیواره آتش مانع انتقال از قسمتی به قسمت دیگر میشود. به طور کلی یک فایروال اطلاعاتی را که بین کامپیوترها و اینترنت انتقال پیدا میکند، کنترل خواهد کرد.

فایروال چیست؟

فایروال از کامپیوتر شما در مقابل ترافیک و دسترسی افراد دیگر به آن محافظت میکند. روش کار کلی فایروال به این ترتیب است که اجازه میدهد ترافیک سالم عبور کند و در مقابل ترافیک ناسالم میایستد. یکی از مهمترین بخشهای فایروال خصوصیت کنترل دستیابی آن است که ترافیک سالم و ناسالم را از یکدیگر متمایز میکند.

فایروال NAT ساده

فایروالهایی که برای broadband router ها به وجود آمدهاند و نرمافزارهایی مانند Microsoft ICS فایروالهای بسیار سادهای هستند. این فایروالها شبکه را با جلوگیری از ارتباط مستقیم هر کامپیوتر با کامپیوترهای دیگر محافظت میکند. در این نوع فایروالها تقریبا هیچ هکری نمیتواند آسیب بزند. امکان دارد که هکرهای حرفهای موفق شوند از این فایروالها عبور کنند؛ اما تعداد آنها کم و احتمال آن نیز ضعیف است.

فایروالهایی با ویژگی stateful packet inspection

نسل جدید فایروالهای خانگی stateful packet inspection نامیده میشوند. این یک نوع پیشرفته از فایروال است که هر بسته اطلاعاتی را که از فایروال عبور کند بررسی میکند. فایروال، هر پکت اطلاعاتی را برای ردیابی هر نوعی از هک اسکن میکند. بسیاری از افراد هیچوقت با این نوع حملهها برخورد نمیکنند اما مناطقی در اینترنت هست که بیشتر مورد حمله هکرهای حرفهای قرار میگیرند.

کاربردهای پراهمیت یک فایروال قوی و مناسب

توانایی ثبت و اخطار

ثبت وقایع یکی از مشخصههای بسیار مهم یک فایروال بهحساب میآید و به مدیران شبکه این امکان را میدهد که انجام حملات را زیر نظر داشته باشند. همینطور مدیر شبکه قادر است با کمک اطلاعات ثبتشده به کنترل ترافیک ایجادشده توسط کاربران مجاز بپردازد.

در یک روش ثبت مناسب، مدیر میتواند بهآسانی به بخشهای مهم از مطالب ثبتشده دسترسی پیدا کند. همینطور یک فایروال خوب علاوه بر ثبت وقایع، باید بتواند در شرایط بحرانی، مدیر شبکه را از اتفاقات مهم باخبر و برای او اخطار ارسال کند.

بازدید حجم بالایی از بستههای اطلاعات

از ویژگیهای مهم یک فایروال، قادر بودن آن در بازدید حجم بالایی از بستههای اطلاعاتی بدون کم شدن قابلتوجه از کارایی شبکه است. حجم دادهای که یک فایروال قادر است کنترل کند برای شبکههای مختلف متفاوت است ولی یک فایروال به طور قطع نباید به گلوگاه شبکه تحت محافظتش تبدیل شود.

دلایل مختلفی در سرعت پردازش اطلاعات توسط فایروال نقش دارند. بیشترین محدودیتها از طرف سرعت پردازنده و بهینهسازی کد نرمافزار بر کارایی فایروال تحمیل میشوند. از عوامل محدودکننده دیگر میتواند کارتهای واسطی باشد که بر روی فایروال نصب میشوند. فایروالی که برخی از امور مانند صدور اخطار، کنترل دسترسی مبنی بر URL و بررسی وقایع ثبتشده را به نرمافزارهای دیگر میدهد از سرعت و کارایی بیشتر و بهتری برخوردار است.

سادگی پیکربندی

سادگی پیکربندی مانند امکان راهاندازی سریع فایروال و مشاهده سریع خطاها و مشکلات است. در حقیقت خیلی از مشکلات امنیتی که دامنگیر کامپیوترها میشود به پیکربندی اشتباه فایروال مربوط میشود. پس پیکربندی سریع و آسان یک فایروال، امکان به وجود آمدن خطا را کم میکند. به طور مثال امکان نمایش گرافیکی معماری شبکه یا ابزاری که قادر باشد سیاستهای امنیتی را به پیکربندی ترجمه کند، برای یک فایروال بسیار اهمیت دارد.

منبع: نت ست

[su_box title=”حتما بخوانید:” style=”soft” box_color=”#1753ff” radius=”0″]بررسی فایروال Cisco ASA (قسمت اول)

بررسی فایروال Cisco ASA (قسمت دوم)

مدل های مختلف سیستم عامل سیسکو[/su_box]

مفهوم Dynamic Routing در روتر سیسکو

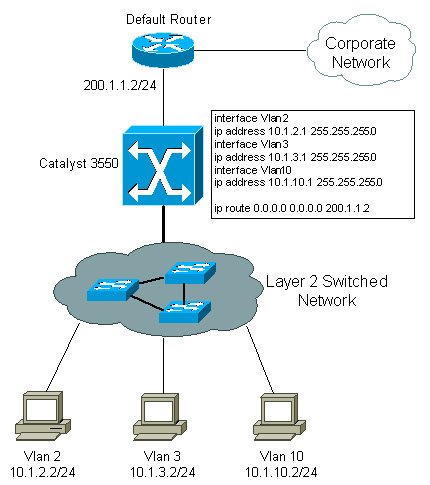

مفهوم Dynamic Routing در روتر سیسکو فعال سازی روتیگ در سوئیچ لایه سه سیسکو

فعال سازی روتیگ در سوئیچ لایه سه سیسکو

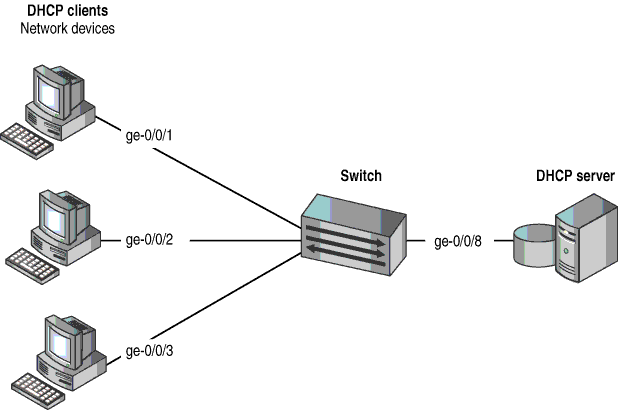

راه اندازی DHCP بر روی سوئیچ سیسکو

راه اندازی DHCP بر روی سوئیچ سیسکو