دسترسی Telnet به روتر سیسکو

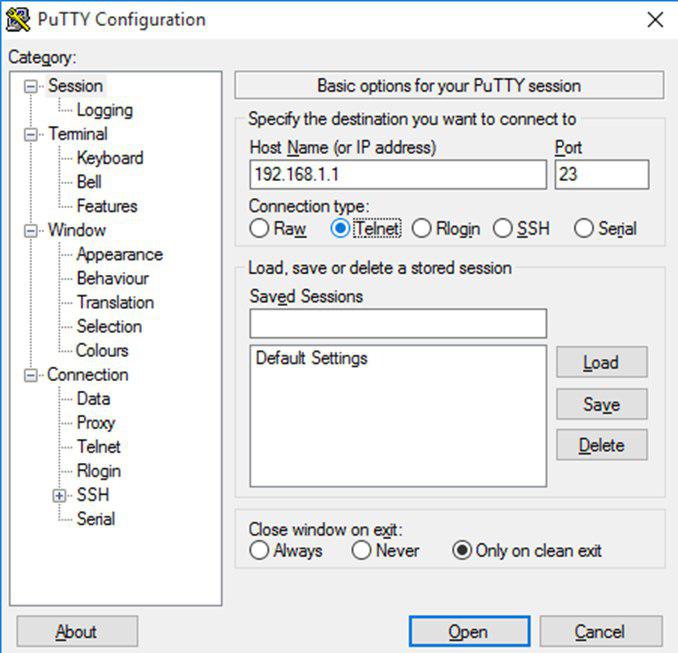

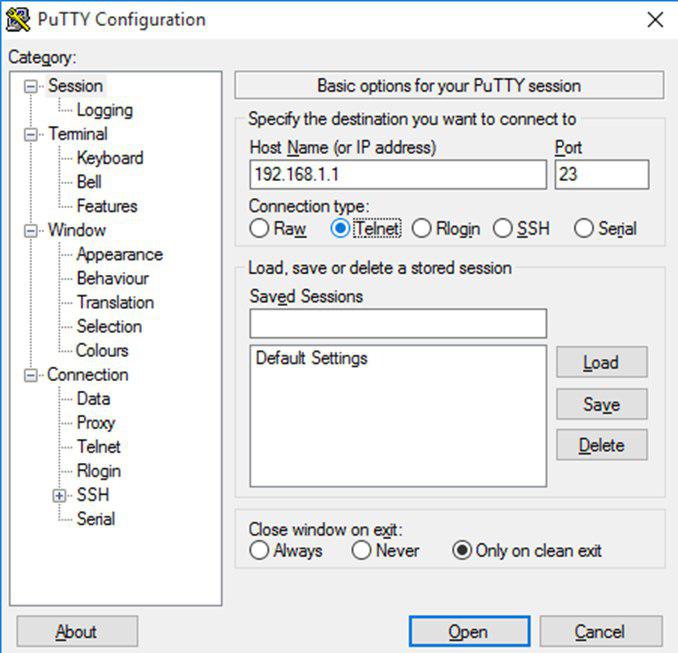

دسترسی به CLI از طریق کنسول نیازمند ارتباط فیزیکی و مستقیم به دستگاه است. برای دسترسی به دستگاه از راه دور باید از روش دیگری استفاده کرد. پروتکل Telnet با شماره پورت 23 TCP با استفاده از نرمافزارهایی مانند PuTTy و SecureCRT به عنوان Telnet client به روتر استفاده میشود. یکی از معایب پروتکل Telnet این است که داده را بدون رمزنگاری بین دستگاه و کابر به صورت Clear Text رد و بدل میکند.

پیکربندی پروتکل Telnet

ابتدا باید برای روتر یک آدرس IP به Interface اختصاص داد تا بتوان از راه دور به آن دسترسی داشت.

Router>enable

Router#conf t

Router(config)# interface fastEthernet 0/0

Router(config-if)# ip address 192 .168.1.1 255 .255.255.0

Router(config-if)# no shutdown

برای حالت Privileged Mode روتر، باید password تعیین کرد.

Router(config)# enable secret 123456

با دستور line vty به مد config-line رفته و تعداد session همزمان برای telnet را مشخص کنید. تعداد آن در بیشینه ۱۶ است. یعنی ۱۶ کابر میتوانند به طور همزمان از طریق Telnet به دستگاه دسترسی داشته باشند. درواقع line vty همان لاین مجازی برای دسترسی چند کاربر به دستگاه است.

Router(config)# line vty 0 15

#(Router(config-line

برای telnet در مد config-line باید password تعیین کنید.

Router(config-line)# password 4444

هنگامی که از طریق telnet به cli متصل هستید؛ اگر به مدت ۵ دقیقه فعالیتی انجام ندهید، به صورت خودکار دسترسی به آن را از دست میدهید. میتوان با دستور exec-timeout در مد config-line زمان دسترسی به دقیقه یا ثانیه را مدیریت کنید.

Router(config-line)# exec-timeout 0 0

با دستور login میتوانید Telnet را فعال کنید.

Router(config-line)# login

به صوت پیش فرض Telnet در روتر فعال نیست و باید با دستور transport آن را فعال و دسترسی را تعیین کرد.

Router(config-line)# transport input telnet

Router(config-line)# transport output telnet

در حالت transport input تمام کاربران میتوانند از طریق telnet وارد روتر شوند. اگر قصد دارید از روتر به روتری دیگر دسترسی telnet اشته باشید؛ باید از حالت transport output استفاده کنید. با دستور logging synchronous میتوان از نمایش پیامهای syslog که مزاحم پیکربندی هستند، جلوگیری کرد.

Router(config-line)# logging synchronous

مشاهده config مربوط به Telnet

Router#show line vty 0 4

Router#show running-config

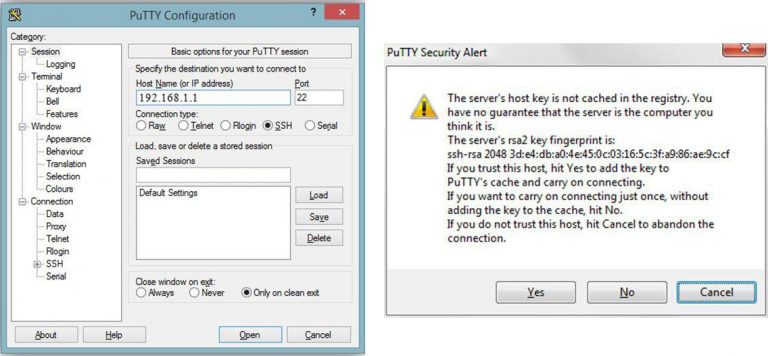

با استفاده از نرمافزارهای terminal emulator مانند PuTTy و SecureCRT میتوان به Telnet دسترسی داشت. ابتدا رمز telnet و سپس پسورد روتر وارد شود.

دستورات CLI

در هر Mode از محیط CLI برای سرعت بخشیدن به ویرایش دستوراتی که در نوشتار خطا دارند، میتوان از کلیدهای ترکیبی استفاده کرد. آخرین Command را میتوان با Ctrl+P یا کلید جهت بالا مشاهده کرد. دستورات قبلتر را میتوان با Ctrl+N یا کلید جهت پایین مشاهده کرد.

کلید ترکیبی Ctrl+A اشارهگر موس را به اول خط میآورد. Ctrl+E نیز اشارهگر موس را به آخر خط انتقال میدهد. کلید ترکیبی Ctrl+B کاراکتر به کاراکتر رو به عقب و Ctrl+F رو به جلو حرکت میکند.

Ctrl+D کاراکتر به کاراکتر command و Ctrl+W آن را کلمه به کلمه حذف میکند. با کلید ترکیبی Ctrl+U نیز میتوان یک خط از دستور را به صورت کامل حذف کرد. دستوراتی که در CLI استفاده میشود؛ با ظرفیتی مشخص در History Buffer ذخیره خواهد شد. با دستور show history و show terminal میتوانید history buffer و تنظیمات ترمینال را مشاهده کنید. به طور پیشفرض ظرفیت ۱۰ دستور را در خود دارد.

Router#show history

Router#show terminal

با دستور terminal history size میتوان ظرفیت history buffer را تغییر داد. بیشترین ظرفیت ۲۵۶ دستور را برای ذخیره دارد.

Router#terminal history size 30

[su_box title=”حتما بخوانید:” style=”soft” box_color=”#1753ff” radius=”0″]معرفی SSH Tunneling

راه اندازی SSH در سوئیچ ها و روتر های سیسکو[/su_box]

دسترسی SSH به روتر

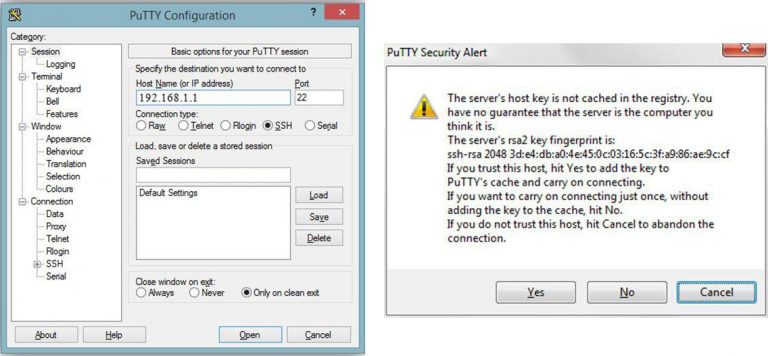

پروتکل SSH یا Secure Shell با شماره پورت ۲۲ مانند پروتکل Telnet با استفاده از نرمافزارهای PuTTy و SecureCRT به عنوان SSH Client به روتر استفاده میشود. این پروتکل برای دسترسی به دستگاه از راه دور کاربرد دارد. با این تفاوت که پروتکل SSH هنگام ارتباط بین دستگاه و کاربر، داده را رمزنگاری یا encrypt میکند. همچنین احراز هویت یا Authentication کاربر را در هنگام اتصال به دستگاه انجام میدهد.

پیکربندی پروتکل SSH

اگر در نام IOS image عبارت K9 را به طور مثال به صورت c3750e-universalk9-tar.122-35.SE5.tar مشاهده میکنید؛ یعنی سیستم عامل دستگاه قابلیت تنظیم و پشتیبانی از SSH را دارد. برای دسترسی SSH یک IP Address به interface روتر اختصاص دهید.

Router>enable

Router#conf t

Router(config)# interface fastEthernet 0/0

Router(config-if)# ip address 192 .168.1.1 255 .255.255.0

Router(config-if)# no shutdown

با دستور username نام کاربری مشخص میشود. با دستور privilege میتوان سطح دسترسی کاربر و با دستور secret پسورد کاربر را مشخص کرد. دستور privilege برای اولویت سطح دسترسی کاربران استفاده میشود. به طور مثال با اولویت ۱۵ که بالاترین است میتوانید بدون وارد شدن به user mode وارد privileged mode شوید.

Router(config)# username cisco privilege 15 secret 123456

تغییر دادن نام دستگاه با دستور hostname

Router(config)# hostname R1

#(R1(config

با دستور ip domain-name یک دامین دلخواه ایجاد کنید تا FQDN ایجاد شود.

R1(config)# ip domain-name cisco .com

با دستورات crypto key generate rsa و با استفاده از الگوریتم رمزنگاری کلید rsa میتوان رمز عبور را برای امنیت بیشتر به شکل hash مبدل کرد. همچنین برای پیچیدهتر شدن کلید rsa میتوان از ماژولهای کلید رمزنگاری بیشتر در الگوریتم rsa در اندازههای مختلف استفاده کرد. هرچه سایز کلید rsa بیشتر باشد، ماژولهای این کلید پیچیدهتر میشود.

R1(config)# crypto key generate rsa

The name for the keys will be: R1 .cisco .co

Choose the size of the key modulus in the range of 360 to 2048 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take

a few minutes

برای استفاده از نسخه ۲ اندازه کلید باید از ۷۶۸ بیت بیشتر باشد. در این مثال از ۲۰۴۸ استفاده میکنیم. هرچند به صورت پیشفرش ۵۱۲ است.

How many bits in the modulus [512]: 2048

با دستور ip ssh version نوع ورژن v1 یا v2 را میتوان انتخاب کرد.

R1(config)# ip ssh version ? <1-2> Protocol version R1(config)# ip ssh version 2

با دستور line vty به مد config-line رفته و با کامند login local، برای احراز هویت یا Authentication کاربر هنگام ورود به دستگاه، نام کاربری و رمز عبوری که درون دستگاه ایجاد کردیده اید را فعال کنید.

R1(config)# line vty 0 15 R1(config-line)# login local

با دستور transport input میتوان نوع پروتکلهای دسترسی مانند SSH و Telnet را فعال کرد. البته به طور پیشفرض دسترسیها غیر فعال هستند.

R1(config-line)# transport input ssh

برای مشاهده و بررسی تنظیمات ssh میتوان از دستور زیر استفاده کرد:

R1#show ip ssh R1#show ssh

در انتها میتوان با استفاده از نرمافزارهای terminal emulator مانند PuTTy و SecureCRT به SSH دسترسی داشت . پس از ذخیره ماژولهای کلید (RSA) و ورود نام کاربری و پسورد میسر میشود.

[su_box title=”حتما بخوانید:” style=”soft” box_color=”#1753ff” radius=”0″]معرفی Cisco IOS image

دستورات تنظیمات روتر و سوئیچ سیسکو[/su_box]

تعویض پورت پیش فرض تلنت در روتر سیسکو

تعویض پورت پیش فرض تلنت در روتر سیسکو آموزش SNMP در روتر و سوئیچ های سیسکو

آموزش SNMP در روتر و سوئیچ های سیسکو