( ISL ) پروتکل انحصاری شرکت سیسکو

پروتکل ISL انحصاری شرکت سیسکو :

یکی ازروش هایی که سیسکو برای عملیات Tagging در اتصالات Trunk مورد استفاده قرار می دهد روش پروتکل ISL است. این روش در محیط های Ethernet و نیز Ring Token مورد استفاده قرار می گیرد.اما به دلیل اینکه امروز استفاده از Token Ring محدود شده است، این روش فقط در محیط های Ethernet بکار می رود.

بجز چند استثنا تمامی سوئیچ ها و روتر های سیسکو که از Trunking پشتیبانی می کنند،قابلیت استفاده از ISL را نیز دارا هستند.سوئیچ های قدیمی تری مثل۴۰۰۰ Catalyst فقط ازروش ۸۰۲٫۱ Q استفاده می کنن.برای چنین سوئیچ هایی ،Interface های موجود در روی آنها باید توانایی ارسال و دریافت اطلاعات با سرعت حداقل ۱۰۰ مگابات بر ثانیه را داشته باشد.

این Interface ها شامل Fast Ethernet و Gigabit Ethernet می شوند. علاوه بر این سوئیچ ها باید دارای ASIC های مخصوصی برای انجام عملیات Tagging نیز باشند. در یاد داشته باشید که برخی از Interface هایی که از Fast Ethernet استفاده می کنند، ممکن است از ISL پشتیبانی نکنند. بنابراین قبل از خرید سوئیچ ها و روتر ها همیشه از امکانات دستگاه و پشتیبانی آنها از اتصالات Trunk آگاهی لازم را کسب نمائید.

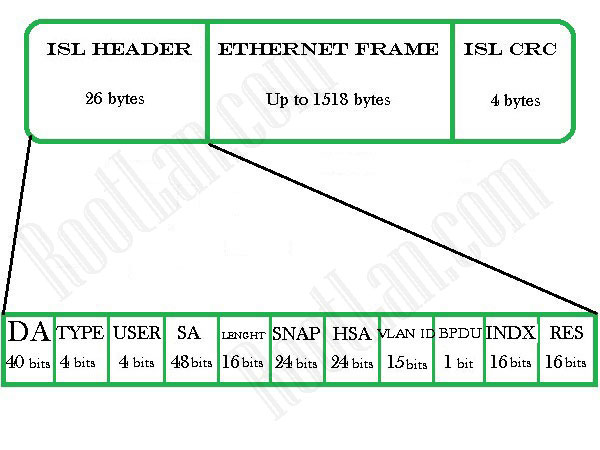

قسمت بالای شکل زیر مثالی از پروتکل ISL را نشان می دهد.

پروتکل ISL فریم اصلی Ethernet را بوسیله افزودن ۲۶ بایت به اول و ۴ بایت به آخر فریم اصلاح کرده، و بنابراین فریم اصلی در بین Header و Trailer آن قرار خواهد گرفت.

با توجه به اینکه حداکثر اندازه فریم Ethernet برابر با ۱۵۱۸ بایت می باشد. با افزوده شدن ۳۰ بایت توسط ISL به فریم Ethernet اندازه آن از مقدار استاندارد بیشتر شده و بنابراین دستگاه هایی که دارای کارت شبکه استاندارد هستند، این فریم را یک فریم Giant (یعنی بزرگتر از استاندارد ) تشخیص داده و فریم را از بین می برند. حتی اگر اندازه فریم بزرگتر از ۱۵۱۸ بایت هم نشود،باز هم کارت های شبکه استاندارد،قادر به پردازش Header و Trailer افزوده شده نخواهند بود.

حالا مفهوم این حرف را که در اتصالات نوع Access link ،سوئیچ ها برای ارسال اطلاعات همیشه Header و Trailer را حذف کرده و سپس اقدام به ارسال فریم ها می کنند درک می کنید.سوئیچ ۱۹۰۰ فقط از پروتکل ISL وسوئیچ ۲۹۵۰ فقط از Q1. 802 پشتیبانی می کنند . در جدول زیر قسمت های مختلف Header مربوط به ISL شرح داده شده اند..

Destination MAC Adrdress: DA : نشان دهنده آدرس MAC دستگاه گیرنده پیام می باشد.

Type : نشان دهنده نوع فریم انکپسوله شده میباشد . مانند Eternet و ATM و Token Ring و FDDI

User : نشان دهنده میزان اولویت Priority مربوط به فریم میباشد.

SA : Source MAC Address : شامل آدرس MAC دستگاه فرستنده میباشد.

Length : سایز کلی فرم ISL که شامل قسمت Header و قسمت Trailer و فریم انکپسوله شده میباشد را بیان مینماید.

SNAP : اگر فریم ISL حاوی این فیلد باشد نشان دهنده این است که این فریم از نوع IEEE SNAP 2.802LLC میباشد.

VLAN Identifier : این فیلد شامل ۱۵ بیت بوده که ۱۰ بیت آن نشان دهنده شماره VLAN مورد استفاده میباشد با این تعداد بیت میتوان حداکثر ۱۰۲۴ عدد VLAN را شماره گذاری نمود.

BPDU : این فیلد در صورت وجود نشان دهنده این است که فریم مزبور از نوع BPDU STP و یا CDP میباشد.

Index : شامل شماره پورت میگردد

Reserved : این قسمت یک فیلد رزرو شده بوده و در حال حاضر استفاده نمیگردد