نشت اطلاعات کاربران در مسیریاب سیسکو

نشت اطلاعات کاربران در مسیریاب سیسکو

مرکز مدیریت امداد و هماهنگی عملیات رخدادهای رایانهای یا به طور اختصار ماهر، نسبت به نشت اطلاعات کاربران در مسیریاب سیسکو هشدار داد. این آسیب پذیری، تجهیزات تحت وب کمپانی سیسکو را به همراه خواهد داشت.

مرکز ماهر با هشدار نسبت به آسیب پذیریهای با درجه اهمیت بالا در روتر Cisco RV325 و Cisco RV320 اعلام کرد که دو مدل از مسیریاب و روتر سیسکو شامل Cisco Small Business RV320 و RV325 Dual Gigabit Wan VPN Router دارای دو آسیب پذیری با درجه اهمیت بالا هستند. یکی از آنها نشت اطلاعات حساس را در پی دارد. دیگری از نوع تزریق دستور است.

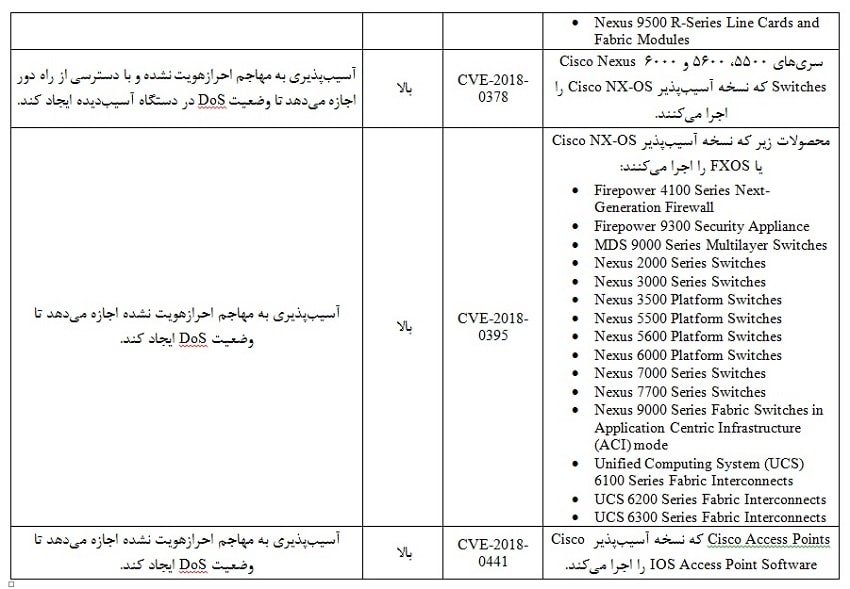

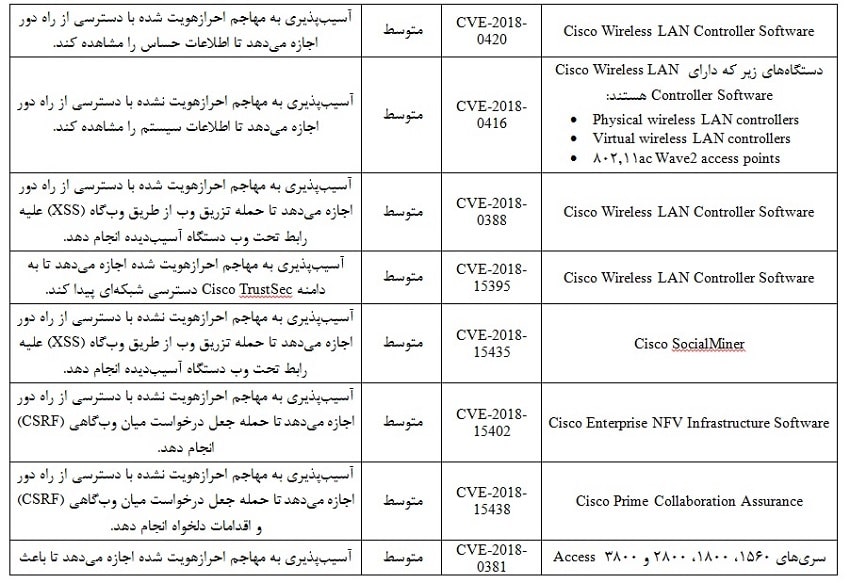

این مرکز در ابتدای سال ۹۷ نیز نسبت به آسیب پذیری گسترده در تجهیزات تحت وب سیسکو هشدار داده بود. آسیب پذیری نشت اطلاعات حساس با شماره CVE-2019-1653 در رابط تحت وب تجهیزات سیسکو کشف شده است. مهاجم احراز هویت نشده از راه دور، امکان استخراج اطلاعات حساس را پیدا خواهد کرد. این آسیب پذیری از کنترل نامناسب دسترسی آدرسها شکل میگیرد. به این ترتیب، مهاجم میتواند به اطلاعات پیکربندی یا اشکالزدایی یا همان Debugging محصولات دست یابد.

نشت اطلاعات کاربران در مسیریاب سیسکو روتر سیسکو خرید سوئیچ سیسکو

استخراج اطلاعات کاربری در روتر سیسکو

آسیب پذیری بعدی با شماره CVE-2019-1652 هم به رابط تحت وب این تجهیزات مربوط میشود. منشأ آن، اعتبارسنجی اشتباه ورودی کاربران است. مهاجم میتواند با ارسال درخواست مخرب از این نقص به نفع خود سوء استفاده کند. همچنین میتوان دستورات دلخواه را در قالب کاربر root بر روی shell لینوکس اجرا کرد. بهرهبرداری از این آسیب پذیری نیازمند احراز هویت است.

کد آسیب پذیریهای بالا به شکل عمومی منتشر شده است. با استفاده از آسیب پذیری اول میتوان اطلاعات روترهای سیسکو را از جمله اطلاعات کاربری در Hash استخراج کرد. سپس میتوان با استفاده از Hash، اطلاعات کاربری را به دست آورده و از آسیب پذیری دوم استفاده کرد.

سیسکو برای رفع این آسیب پذیریها، بهروزرسانیهایی را برای روترهای خود منتشر کرده است. برای جلوگیری در مقابل هر دو آسیب پذیری باید از نسخه 1.4.2.20 به بالا استفاده کرد.

[su_box title=”حتما بخوانید:” style=”soft” box_color=”#1753ff” radius=”0″]شناسایی آسیب پذیری zero-day در Win32

هشدار حمله Ghost DNS به روترهای خانگی

آسیبپذیری بحرانی در نرمافزار Cisco Video Surveillance

هشدار آسیبپذیری بحرانی در LIBSSH در تجهیزات سیسکو[/su_box]