مفهوم VLAN در سوئیچ های سیسکو

مفهوم VLAN

برای درک بهتر مفهوم VLAN باید به این جمله از تعاریف موجود برای شبکه LAN اتکا کرد “ یک شبکه LAN شامل تمام دستگاههایی است که در یک Broadcast Domain باشند” .

Broadcast Domain

یک پیام Broadcast (پیامهای فراگیر)، به دامنه ای که این پیام ها تا آنجا می توانند ارسال شوند و پیش بروند (Broadcast Domain) دامنه (Broadcast) گفته میشود .

به عنوان یه تعریف دیگر تمام ایستگاه ها و وسایلی که بهLAN متصل هستند عضو یک Broadcast Domain اند و در این صورت اگر یکی از ایستگاه ها پیامی را به صورت Broadcast ارسال کند، تمام ایستگاه های عضو آن Domain Broadcast یک کپی از آن پیام را دریــــافت می کنند .

(VLAN (Virtual Local Area Network

VLAN یعنی LAN هایی که به صورت مجازی پیاده سازی می شوند .

دلیل استفاده از VLAN ؟

در ابتدا حالتی را در نظر بگیرید که VLAN نداریم؛ در حالت معمول در یک LAN تمام پورتهای یک سوئیچ عضو Broadcast Domain مشابهی اند. به این ترتیب اگر یک ایستگاه پیامی را به صورت Broadcast ارسال کند، تمام دستگاههایی که در آن Broadcast Domain هستند. مثلا در شکل زیر کامپیوتر بنفش پیامی را به صورت Broadcast ارسال میکند و همان طور که در شکل مشخص است این پیام به تمام هاستهایی که در آن Broadcast Domain هستند میرسد. به نظر شما این روش از لحاظ کارایی معقول میباشد ؟

LAN

در حالت کلی این روش معقول نمی باشد!! چرا که ممکن است که PC 1 بخواهد که این پیام را تنها به PC 2 برساند، اما از این طریق سایر کامپیوترها نیز این پیام را دریافت میکنند، شاید به نظرتان برسد که برای این کار به جای ارسال Broadcast میتواند از ارسال مستقیم به PC 2 استفاده کند؛ این فکر درست است، اما باید بگویم که این شکل تنها یک مثال سـاده برای بیان چیــــزی است که می خواهیم در موردش بیشتر بدانیم؛

به عبارت بهتر اگر فرض کنید که هر کدام از این کامپیوترها نماد ۱۰۰۰ کامپیوتر باشد قضیه به چه شکل خواهد بود؟! اینجاست که ارسال Broadcast کاملاً مفید به نظر میرسد! اما همان طور که گفتیم هنوز این مشکل وجود دارد که علاوه بر PC 2 سایر کامپیوترها هم این پیام را دریافت می کنند. این کار پهنای باند زیادی را هدر می هد. بحث پهنای باند را هم که کنار بگذاریم از نظر امنیتی به مشکل بر می خوریم.

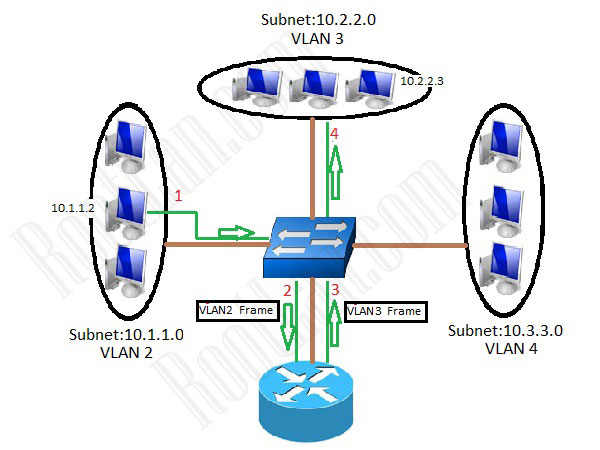

برای رفع این مشکل می توان PC 1 و PC 2 را عضو یک LAN قرار داد و سایر کامپیوتر ها را را عضو یک LAN دیگر، تا بدین شکل هرکدام از این LAN ها Broadcast Domain خودشان را داشته باشند. اما برای این راه حل نیاز است که یک سوئیچ دیگر خریداری کنیم و این هزینه زیادی برای ما در بر خواهد داشت. اما اگر از VLAN استفاده کنیم می توانیم همین دو شبکه مجـزا را روی یک سوئیچ پیاده سازی کنیم و دو VLAN مجزا داشته باشیم.

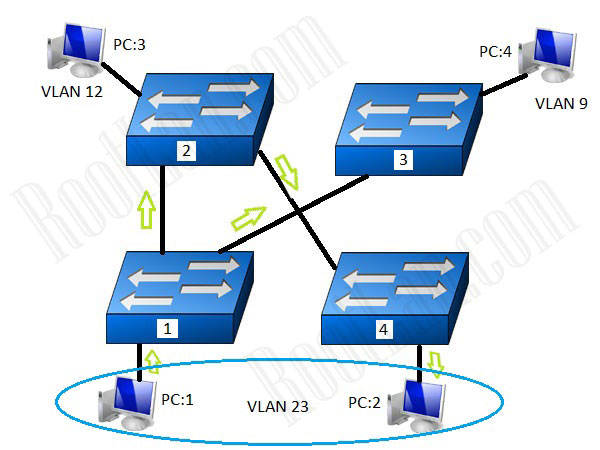

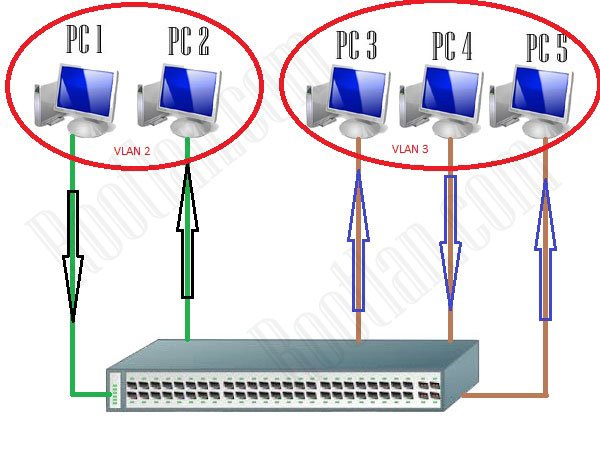

به این ترتیب که برخی از پورت های سوئیچ را مثلا به VLAN شماره ۲ و برخی دیگر را به VLAN شماره ۳ نسبت می دهیم و هر کدام از VLANها Broadcast Domain خاص خود را خواهند داشت که از دسترس ســایر ایستگاه های VLANدیگر دور خواهد ماند. شکل زیر این موضوع را بهتر نشان می دهد.

VLAN

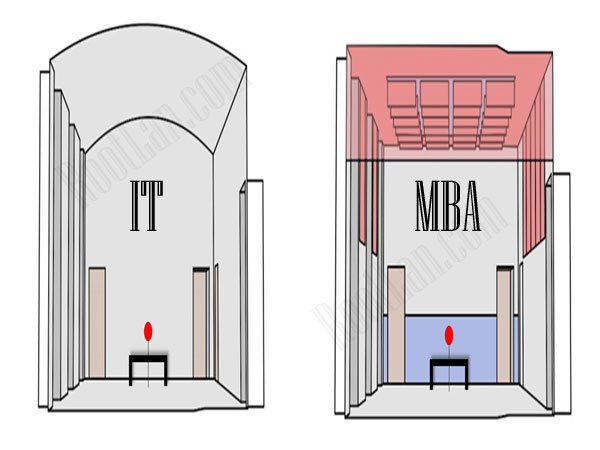

برای درک بهتر مفهوم VLAN ، دانشگاهی را در نظر بگیرید که از دانشکده های مختلفی تشکیل شده است. فرض کنید که دانشکده IT و MBA در یک ساختمان دو طبقه قرار داشته باشند، و هر کدام شبکه LAN مخصوص به خود را داشته باشند.

حالا اگر در دانشکده MBA با کمبود فضا برای استاد جدیدی روبرو شویم ناچاریم که کاربر را در مکان دانشکده IT جای دهیم و با اتصال کابل او به پورت سوئیچ واقع در دانشکده IT از این پس آن کاربر عضوی از Broadcast Domain دانشکده IT میشود و تمام اطلاعات مربوط به این دانشکده را میتواند دریافت کند کما اینکه با Broadcast Domain دانشکده MBA نیز در ارتباط نخواهد بود. در نظر بگیرید که پورت های سوئیچ شبکه دانشکده MBA پر شده، در حالی که پورت های سوئیچ دانشکده IT هنوز خالی است.

اگر استاد جدیدی به دانشکده MBA دعوت شود می توانیم او را به عضو پورتی از پورت های سوئیچ شبکه IT در بیاوریم که در این صورت باز همان دو مشکل بالا بروز خواهد کرد و یا اینکه می توانیم هزینه اضافی ای را متحمل شویم و سوئیچ دیگری را خریداری کنیم!

IT-and-MBA-Department

اما اگر از VLAN استفاده کنیم، این مشکلها دیگر وجود نخواهند داشت. به این ترتیب که تمام پورتهای سوئیچ را به یک LAN اختصاص ندهیم بلکه تعدادی از آن را به یک VLAN و تعدای دیگر را به یک VLAN دیگر و… اختصاص بدهیم.

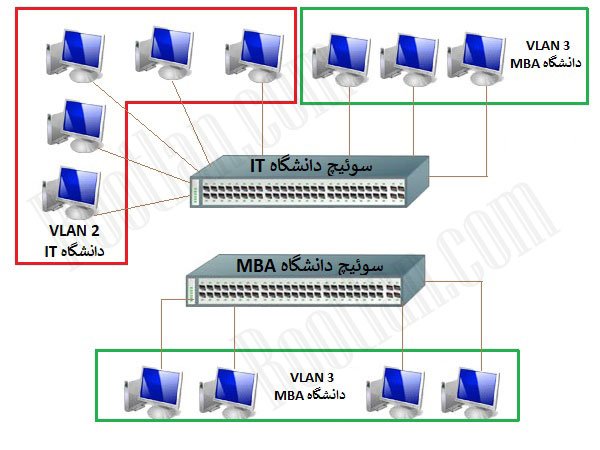

برای درک بهتر مفهوم VLAN شکل زیر را در نظر بگیرید.

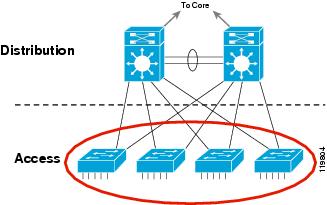

در این شکل دو سوئیچ داریم که یکی متعلق به دانشکده IT و دیگری متعلق به دانشکده MBA است، روی سوئیچ دانشکده IT دو VLAN ساختهایم که یکی متعلق به دانشکده IT و دیگری مربوط به دانشکده MBA است.

در نهایت نتیجه این میشود که کامپیوترهای دانشکده IT در یک VLAN با یک Broadcast Domain مخصوص به خود و کامپیوترهای دانشکده MBA در یک VLAN دیگر با Broadcast Domain خاص خود قرار خواهند داشت صرف نظر از اینکه در چه مکان فیزیکیای (طبقه اول یا دوم) قرار دارند.

اگر تاکنون مفهوم VLAN را خوب متوجه شده باشید، میبینید که وجود دو سوئیچ مجزا برای این دو دانشکده بیهوده است و کار با یک سوئیچ نیز راه می افتد !! یک سوئیچ و دو یا چند VLAN مجزا ! فقط بایستی سوئیچی که انتخاب میشود قابلیت VLANing را داشته باشد و به تعداد کافی پورت داشته باشد .

VLAN-Concepts

از مجموع این دو مثال متوجه میشویم که VLAN ها موارد پرکاربردی هستند! و حتماً متوجه شدید که در واقع در VLAN ما یک LAN بزرگ با یک Broadcast Domain به همان اندازه بزرگ را به VLAN های کوچکتر با Broadcast Domain های کوچکتر تقسیم میکنیم و در حقیقت این عمل باعث صرفه جویی در پهنای باند، امنیت بیشتر، جلوگیری از صرف هزینه اضافی در جهت خریدن سوئیچ و برخوداری از یک طراحی منعطف برای شبکه میشود.

به علاوه VLAN ها مزایای دیگری نیز دارند از جمله نگهداری و حفاظت از کامپیوترهایی که با سایر کامپیوترها عضو یک LAN میباشند اما حاوی اطلاعات مهمی بوده و با استفاده از مفهوم VLAN می توانیم آنها را در VLAN مجزایی نگهداری کنیم.

همین طور در (VOIP (Voice Over IP به وسیله VLAN ها می توانیم ترافیکی که توسط یک IP Phone فرستاده میشود را از ترافیکی که توسط کامپیوتر متصل به تلفن فرستاده میشود مجزا کنیم.

یک بار دیگر دو مثال بالا را با هم مرور میکنیم. در مثال اولی ما شبکهای شامل یک سوئیچ داشتیم که آن را به دو VLAN تبدیل کردیم. پیاده سازی این مثال کار سادهای خواهد بود. کافی است که به تنظیمات پیکربندی سوئیچ برویم و پورتهایی از سوئیچ را به VLAN1، و سایر پورتها را به VLAN2 اختصاص بدهیم. البته لازم است که بدانیم محدودیتی بر تعداد VLAN ها روی یک سوئیچ وجود ندارد و اســاساً به تعداد پورتها و ایستگاههای موجود در یک VLAN بستگی دارد.

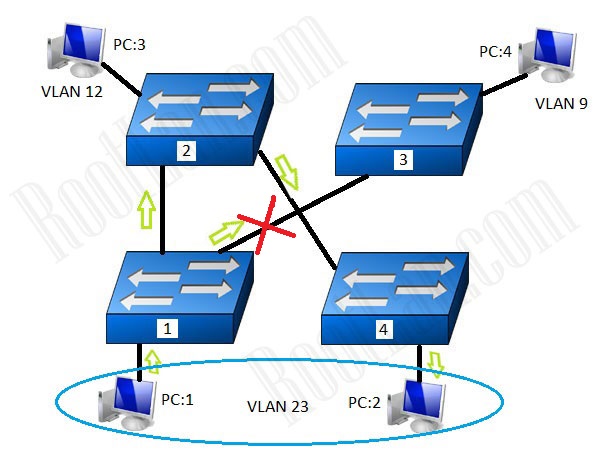

اما شبکه ها همیشه به همین سادگی نخواهند بود. برای درک این موضوع مجدداً مثال دانشکده MBA و IT را در نظر بگیرد. در آنجا دو سوئیچ با دو VLAN داشتیم. که برخی از پورتهای سوئیچ دانشکده IT به VLAN2 و برخی دیگر به VLAN3 اختصاص داده شده بود. همچنین پورتهای سوئیچ دانشکده MBA نیز به VLAN3 اختصاص داده شده بود. پر واضح است که باید دو سوئیچ به طریقی با هم در ارتباط باشند تا بتوانند ترافیک VLANهای مشابه را از هم انتقال بدهند.

جهت آگاهی از قیمت سوئیچ سیسکو ، روی عبارت مورد نظر کلیک کنید .

منبع : آقای اکرمی و www.computernetworkingnotes.com

لینک های مفید :

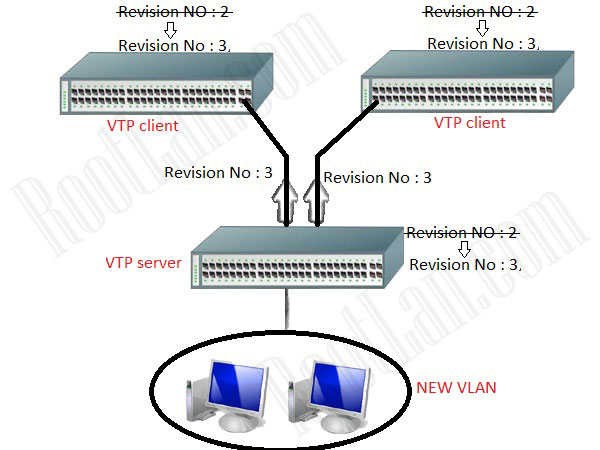

آموزش VLAN Trunking در سوئیچ های سیسکو – مفهوم پروتکل VTP در سوئیچ های سیسکو