پورت Trunk چیست

تعریف Trunk

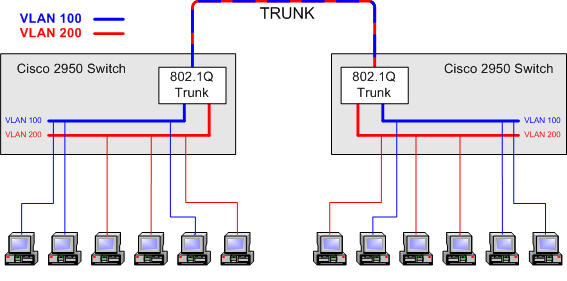

به عنوان کسی که در حوزه شبکه فعالیت میکند حتما میدانید که ما مفهومی به نام VLAN داریم که پورت های سویچ ها را از هم تفکیک و ترافیک آنها را مجزا می کنیم و در وهله اول باید به این موضوع توجه کنید که شما می توانید VLAN هایی به یک اسم و با یک ID مشترک در سویچ های مختلف شبکه داشته باشید که ترافیک این سویچ ها در این پورت ها برای VLAN مورد نظر ایزوله است !!

پس این طرز فکر را از ذهنتان بیرون بیندازید که VLAN فقط مختص یک سویچ و پورت های آن است و بس !!

شما می توانید کامپیوتری در VLAN 100 در سویچ MALI داشته باشید که بعد از جدا کردن از سیستم و بردن آن به طبقه دهم و اتصال به سویچ MODIRIYAT همچنان در همان VLAN 100 قرار داشته باشد !! اما چطور ممکن است که ما همچنان در یک VLAN باشیم و با کامپیوترهایی در سویچ های دیگر در همان VLAN صحبت کنیم ؟ شما می توانید با استفاده از یک پورت به عنوان شاه پورت ترافیک سویچ های مختلف به هم را مدیریت و آنها را به هم متصل کنید به این شاه پورت در اصطلاح فنی پورت Trunk گفته می شود.

پورت Trunk چیست

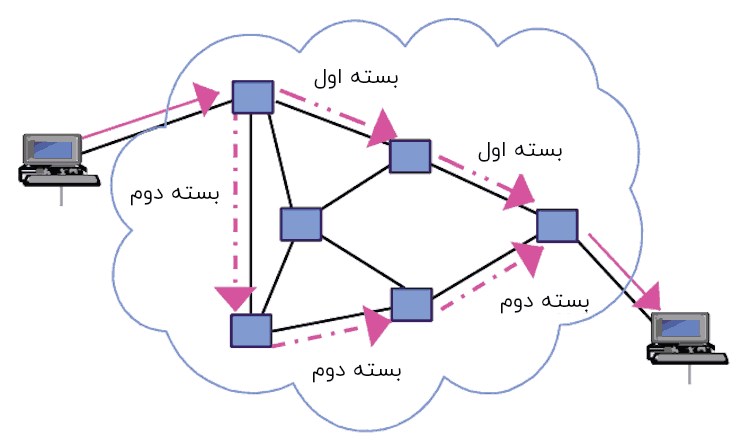

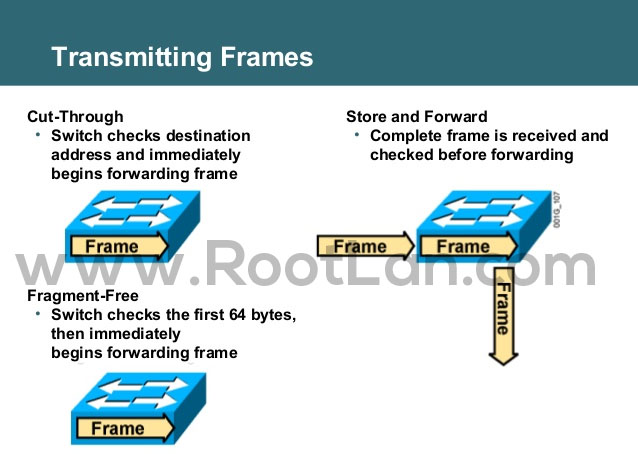

یک پورت ترانک یا Trunk Port در واقع پورتی است که وظیفه آن انتقال ترافیک VLAN هایی است که سویچ به آنها دسترسی دارد ، به فرآیندی که در آن ترافیک VLAN ها می تواند به سویچ دیگر از طریق پورت Trunk منتقل شود نیز Trunking گفته می شود. پورت های Trunk هر Frame را با استفاده از یک برچسب شناسایی منحصر به فرد که در اصطلاح Tag گفته می شود علامت گذاری می کند ، برای مثلا برچسبی بر روی یک Frame قرار می گیرد که مشخص کننده این است که این Frame متعلق به VLAN 100 می باشد.

البته برچسب های متنوعی وجود دارند که بر اساس پروتکل های مورد استفاده در سویچ متفاوت هستند ، معمولترین نوع برچسب ها یا Tag های مورد استفاده در Trunking برچسب 802.1Q و همچنین برچسب Inter-Switch Link یا ISL می باشد. این برچسب ها یا Tag ها زمانی کاربرد دارند که ترافیک بین سویچ ها جابجا می شوند. با استفاده از این مکانیزم و برچسب ها هرگاه یک Frame از سویچ خارج شود با توجه به برچسب مورد نظر ، مشخص می شود که قرار است به کجا هدایت شود و مسیر مشخصی را طی خواهد کرد و به VLAN مورد نظر ما هدایت می شود.

به این نکته توجه کنید که یک پورت اترنت یا می تواند یک Access Port باشد یا یک Trunk Port و نمی تواند بصورت همزمان هر دو کار را انجام بدهد ، بنابراین به پورتی که به عنوان Trunk تعریف شده است کامپیوتری را نمی توانید متصل کنید. نکته جالبتر در خصوص پورت های Trunk این است که برخلاف پورت های Access یا دسترسی ، این پورت ها می توانند همزمان به عضویت چندین VLAN در بیایند و به همین دلیل است که می توانند ترافیک های VLAN های مختلفی را همزمان هدایت کنند.

Trunk Port

همانطور که گفتیم برای اینکه پورت ترانک ما به درستی بتواند ترافیک های VLAN های مختلف را هدایت کند با استفاده از پروتکل 802.1Q هر کدام از Frame هایی که از پورت های مختلف سویچ دریافت می شوند را برچسب گذاری یا Tag می زند. به این فرآیند 802.1Q Encapsulation نیز گفته می شود. در این روش Tag مورد نظر و مربوط به VLAN مورد نظر بر روی Header بسته یا Frame اطلاعاتی ما قرار می گیرد. محتویات این برچسب یا Tag مشخص کننده VLAN ای است که Frame از آن وارد سویچ شده است.

این فرآیند باعث می شود که هرگاه ترافیک از پورت های Trunk یک سویچ عبور می کنند مشخص باشد که قرار است به کدام VLAN وارد شوند و همزمان می توان چندین Frame از VLAN های مختلف را درون یک Trunk Port هدایت کرد. بصورت پیشفرض همه ترافیک VLAN های مختلف به سمت همه Trunk Port ها هدایت می شوند اما شما می توانید این روند را تغییر بدهید و طراحی خاص خودتان را در سویچ ها پیاده سازی کنید.

منظور از Native VLAN چیست

اما در این میان یک نکته جالب وجود دارد و آن هم VLAN محلی یا Native VLAN است. مفهوم این موضوع خیلی ساده است ، تصور کنید که 802.1Q هیچ برچسب یا Tag ای برای یک Frame قرار ندهد و آن را در Trunk برای سایر سویچ ها ارسال کند !! خوب چه اتفاقی می افتد ؟ سویچ های مقصد با توجه به برچسب باید مسیر Frame را و اینکه باید در کدام VLAN قرار بگیرد مشخص کنند اما Tag ای وجود ندارد !

در چنین مواقعی بصورت پیشفرض ما یک VLAN از قبل تعریف و پیکربندی شده بر روی همه سویچ ها داریم که به آن Native VLAN گفته می شود به این معنی که اگر ترافیک مورد نظر ما یا بهتر بگوییم Frame های ما که از پورت Trunk می آیند فاقد برچسب یا Tag بودند به سمت یک VLAN مشخص هدایت شوند که به آن Native VLAN گفته می شود.