آموزش نرم افزار HyperTerminal

آموزش نرم افزار HyperTerminal

در این مقاله به آموزش نرم افزار HyperTerminal، نحوه استفاده از آن و رفع مشکلات با مودم خواهیم پرداخت. برای آگاهی از نحوه عیبیابی و تنظیمات این برنامه با RootLan همراه باشید. ادامه مطلب …

در این مقاله به آموزش نرم افزار HyperTerminal، نحوه استفاده از آن و رفع مشکلات با مودم خواهیم پرداخت. برای آگاهی از نحوه عیبیابی و تنظیمات این برنامه با RootLan همراه باشید. ادامه مطلب …

مرکز مدیریت امداد و هماهنگی عملیات رخدادهای رایانهای یا به طور اختصار ماهر، نسبت به نشت اطلاعات کاربران در مسیریاب سیسکو هشدار داد. این آسیب پذیری، تجهیزات تحت وب کمپانی سیسکو را به همراه خواهد داشت.

مرکز ماهر با هشدار نسبت به آسیب پذیریهای با درجه اهمیت بالا در روتر Cisco RV325 و Cisco RV320 اعلام کرد که دو مدل از مسیریاب و روتر سیسکو شامل Cisco Small Business RV320 و RV325 Dual Gigabit Wan VPN Router دارای دو آسیب پذیری با درجه اهمیت بالا هستند. یکی از آنها نشت اطلاعات حساس را در پی دارد. دیگری از نوع تزریق دستور است.

این مرکز در ابتدای سال ۹۷ نیز نسبت به آسیب پذیری گسترده در تجهیزات تحت وب سیسکو هشدار داده بود. آسیب پذیری نشت اطلاعات حساس با شماره CVE-2019-1653 در رابط تحت وب تجهیزات سیسکو کشف شده است. مهاجم احراز هویت نشده از راه دور، امکان استخراج اطلاعات حساس را پیدا خواهد کرد. این آسیب پذیری از کنترل نامناسب دسترسی آدرسها شکل میگیرد. به این ترتیب، مهاجم میتواند به اطلاعات پیکربندی یا اشکالزدایی یا همان Debugging محصولات دست یابد.

نشت اطلاعات کاربران در مسیریاب سیسکو روتر سیسکو خرید سوئیچ سیسکو

آسیب پذیری بعدی با شماره CVE-2019-1652 هم به رابط تحت وب این تجهیزات مربوط میشود. منشأ آن، اعتبارسنجی اشتباه ورودی کاربران است. مهاجم میتواند با ارسال درخواست مخرب از این نقص به نفع خود سوء استفاده کند. همچنین میتوان دستورات دلخواه را در قالب کاربر root بر روی shell لینوکس اجرا کرد. بهرهبرداری از این آسیب پذیری نیازمند احراز هویت است.

کد آسیب پذیریهای بالا به شکل عمومی منتشر شده است. با استفاده از آسیب پذیری اول میتوان اطلاعات روترهای سیسکو را از جمله اطلاعات کاربری در Hash استخراج کرد. سپس میتوان با استفاده از Hash، اطلاعات کاربری را به دست آورده و از آسیب پذیری دوم استفاده کرد.

سیسکو برای رفع این آسیب پذیریها، بهروزرسانیهایی را برای روترهای خود منتشر کرده است. برای جلوگیری در مقابل هر دو آسیب پذیری باید از نسخه 1.4.2.20 به بالا استفاده کرد.

[su_box title=”حتما بخوانید:” style=”soft” box_color=”#1753ff” radius=”0″]شناسایی آسیب پذیری zero-day در Win32

هشدار حمله Ghost DNS به روترهای خانگی

آسیبپذیری بحرانی در نرمافزار Cisco Video Surveillance

هشدار آسیبپذیری بحرانی در LIBSSH در تجهیزات سیسکو[/su_box]

ماژول سیسکو GLC-LH-SM: کلمه SFP سرواژه عبارت Small Form-Factor Pluggable است. ماژول سیسکو GLC-LH-SM با استاندارد صنعتی، قابلیت اتصال و ارتباط با شبکه در هنگام روشن بودن سوئیچ را دارد. به طور کلی راهاندازی شبکهی فیبر نوری در سطح وسیع، نیازمند زیرساختهای قوی، دقیق و حساس است.

کابلهای مسی تحمل بیشتری در قطعیها دارند. یک مابل آسیب دیده تا زمانی که اتصال مس برقرار است، شبکه را پایدار نگه میدارد. در مقابل، کابلهای فیبر نوری در برابر قطعی بسیار آسیبپذیر هستند. همچنین کانکشنهای دو طرف فیبر نوری قیمت بیشتری دارند. گیرندههای آن نیز برای انجام فعالیت، به پیکربندیهای پیچیدهای نیاز دارند.

ماژول سیسکو GLC-LH-SM میتواند در طیف وسیعی از محصولات شرکت سیسکو مورد استفاده قرار گیرد. از این محصول میتوان در کنار مازول 1000BASE-SX، ماژول 1000BASE-LX/LH یا ماژول 1000BASE-ZX نیز بهره برد. همچنین از آن میتوان در سوئیچهای قدرتمند Core سری 6500 و 7600 با حداکثر سرعت ۷۲۰ مگابیت بر ثانیه استفاده کرد.

با ماژول فیبر نوری سیسکو GLC-LH-SM، ارسال و دریافت اطلاعات چالش سختی نخواهد بود. این ماژول، فناوری فیبر نوری را به سادگی برای شبکهی شما به ارمغان میآورد. برای انجام این کار کافی است به همان شکل سابق، شبکهی خود را راهاندازی کنید.

ماژول سیسکو GLC-LH-SM

۱- هیچ پیکربندی خاصی برای شروع کار وجود ندارد و کالیبراسیون داخلی برای توان عملیاتی و بهینهسازی دادهها فراهم خواهد شد. در صورت لزوم میتوانید دستگاههای و لوازم جانبی را برای کاربردهای بیشتر کالیبره کنید.

۲- با پیشرفت سریع و وسیع در فناوری فیبر نوری، این ماژولها به طور عملی در هنگام روشن بودن دستگاه، قابل جابجایی هستند. پیش از این، خرابی ماژولهای فیبر نوری به طور کلی باعث از کار افتادن شبکه میشد. همچنین ماژول جدید باید پیکربندی شده و دیگر اجزای اصلی شبکه میبایست آفلاین شده و از مدار شبکه خارج میشدند تا جهت نصب ماژول جدید فیبر نوری آماده شوند.

با ماژول سیسکو GLC-LH-SM، فقط باید نگران مدت زمان صرف شده برای خرید و قرار دادن آن در شبکه باشید. پس از آن، شبکه آنلاین شده و آمادهی کار خواهد بود.

۳- ماژول سیسکو GLC-LH-SM هم به صورت Single Mode و هم به صورت Multi Mode طراحی شده است. حالت Single Mode امکان انتقال دادهها را تا فاصله ۱۰ کیلومتری فراهم میکند؛ که برای سازمانهای تحقیقاتی بسیار بزرگ، بیمارستانها و دانشگاهها مناسب است.

حالت Multi Mode بعد مسافت بیشتری را پوشش میدهد و حداکثر توانایی ارسال و دریافت ۱.۲۵ گیگابیت بر ثانیه را فراهم میکند. با پشتیبانی از مسافتهای طولانی و پهنای باند بیشتر، نیازهای شما را برآورده خواهد کرد.

شاید این موارد نیز مورد علاقه شما باشد:

استک کردن سوئیچ سیسکو 2960S و سوئیچ سیسکو 3750

مقایسه انواع سوئیچ سیسکو سری 2960S

سوئیچ های مدیریتی یا غیر مدیریتی

آموزش مفاهیم اولیه پل ها سوئیچ های سیسکو

آموزش تنظیم IP روتر و سوئیچ سیسکو

آموزش پیکربندی VLAN سوئیچ سیسکو

استک کردن سوئیچ سیسکو 2960S و سوئیچ سیسکو 3750 مراحل استک کردن سوئیچ های سیسکو به طور کلی یکسان است. تمام لوازمی که نیاز خواهید داشت شامل سوئیچ سیسکو، ماژول استک و کابل استک میشود.

در مرحلهی اول آموزش استک کردن سوئیچ سیسکو 2960S و سوئیچ سیسکو 3750، ابتدا باید ماژولها را در جای مناسب سوئیچ قرار دهید. سپس اقدام به اتصال کابلهای استک کنید. در این مرحله میتوان اجازه داد که سوئیچها به طور خودکار Master یا Member بودن را انتخاب کنند. همچنین میتوانید تعیین کنید که کدام سوئیچ سیسکو مستر باشد و کدامیک را به عنوان Member برگزینید.

همانطور که در تصویر مشاهده میکنید، ترتیب سوئیچها از بالا به پایین مستر، ممبر و ممبر هستند. اگر همه چیز به درستی انجام شود، چراغ Master جلوی سوئیچ سیسکو باید روشن شود.

هنگامی که اولین سوئیچ را روشن کنید، میتوان آن را به عنوان Master تعریف کرد. در این مرحله نیازی نیست که کابلهای استک را متصل کنید. برای انجام این کار به حالت پیکربندی بروید و دستورات زیر را اجرا کنید:

switch(config)# switch 1 priority 15

switch# copy run start

switch# reload

سوئیچ اول، دستگاه فعلی شما را نشان میدهد. همه سوئیچها به صورت پیشفرض سوئیچ ۱ هستند. اولویت ۱۵ بالاترین اولویت به شمار میرود که انتخاب آن موجب میشود این سوئیچ سیسکو، Master محسوب شود. اگر قصد دارید سوئیچ دوم را به Master تبدیل کنید، میتوانید آن را در اولویت ۱۴ قرار دهید.

اگر بیش از دو سوئیچ سیسکو 3750 دارید، آنها را به شکل زیر متصل کنید:

اکنون میتوانید سوئیچ دوم را روشن کنید. پس از اتصال از طریق پورت کنسول و اتمام فرآیند بوت، این دستورات زیر را وارد کنید:

switch# show switch

Switch/Stack Mac Address : 001c.57bc.9c00

H/W Current

Switch# Role Mac Address Priority Version State

———————————————————-

*1 Master 001c.57bc.9c00 15 0 Ready

2 Member 0012.00e9.4400 14 0 Ready

این دستور، سوئیچ Master و سوئیچ دوم را به عنوان Member مشخص میکند.

استک کردن سوئیچ سیسکو 2960S و سوئیچ سیسکو 3750

سه لایسنس اصلی LAN Base, IP Base, IP Services وجود دارد.

شاید این موارد نیز مورد علاقه شما باشد:

مقایسه انواع سوئیچ سیسکو سری 2960S

سوئیچ های مدیریتی یا غیر مدیریتی

آموزش مفاهیم اولیه پل ها سوئیچ های سیسکو

آموزش تنظیم IP روتر و سوئیچ سیسکو

آموزش پیکربندی VLAN سوئیچ سیسکو

آموزش SNMP در روتر و سوئیچ های سیسکو

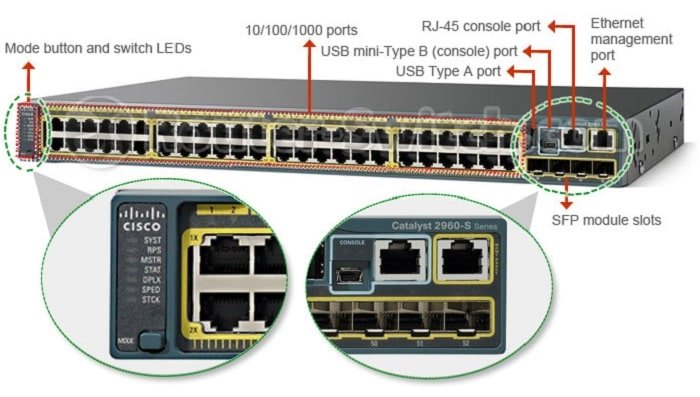

مقایسه انواع سوئیچ سیسکو سری 2960S طبق بسیاری از تحلیلها، سوئیچ سیسکو 2960S یکی از محبوبترین سوئیچهای Catalyst در سری 2960 به شمار میرود. بسیاری از مشتریان به دنبال راهی آسان برای مقایسه انواع سوئیچ سیسکو سری 2960S و یافتن اطلاعات دربارهی یک سوئیچ مناسب هستند. در این مقاله، ویژگیها و مشخصات انواع مدلهای این سوئیچ را بررسی خواهیم کرد. با RootLan همراه باشید.

هر دو سوئیچ شبکه Cisco 2960 در بسیاری از ویژگیها مشابه هستند.

مشخصات و ویژگیهای سوئیچ سیسکو WS-C2960S-48TS-S

مشخصات و ویژگیهای سوئیچ سیسکو WS-C2960S-24TS-L

در مبحث مقایسه انواع سوئیچ سیسکو سری 2960S، تنها تفاوت موجود بین سوئیچ سیسکو WS-C2960S-48TS-S و سوئیچ شبکه WS-C2960S-24TS-L این است که لایسنس اولی IP Base و دومی Lan Base است.

سوئیچ سیسکو WS-C2960S-24TS-L بسیار شبیه به سوئیچ شبکه WS-C2960S-48TS-S است و برای شبکههای سازمانی، فروشگاهها و شعب ادارات طراحی شده است. یکی از تفاوتهای این دو سوئیچ آن است که WS-C2960S-24TS-L دارای ۲۴ پورت بوده، در حالی که سوئیچ سیسکو WS-C2960S-48TS-S تعداد ۴۸ پورت را ارایه میدهد.

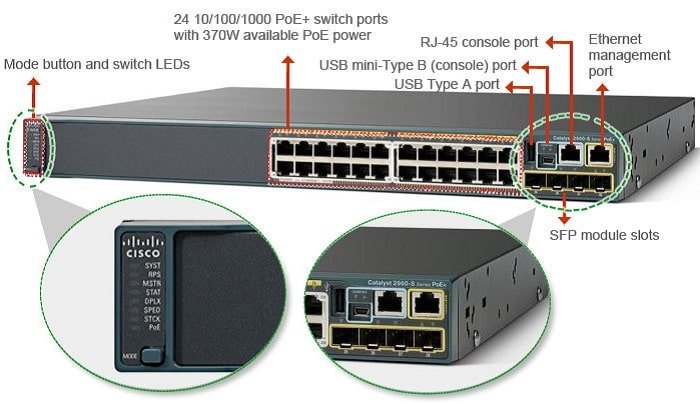

مشخصات و ویژگیهای سوئیچ سیسکو WS-C2960S-24PS-L

هر دو سوئیچ، مشخصاتی مشابه مدلهای قبلی دارند و در بسیاری از ویژگیها مشترک هستند. اما در ولتاژ PoE متفاوت هستند.

سوئیچ سیسکو WS-C2960S-48FPS-L با پشتیبانی از PoE به صورت تمام و کمال با ولتاژ ۷۴۰ وات برای ۲۴ پورت، حداکثر تا ۳۰ وات به ازای هر پورت ارایه میدهد. همچنین امکان تخصیص این میزان ولتاژ برای ۴۸ پورت نیز وجود دارد که در آن صورت برای هر پورت ۱۵.۴ وات در نظر گرفته خواهد شد.

در نقطهی مقابل، سوئیچ سیسکو WS-C2960S-48LPS-L نیمی از این مقدار یعنی ۳۷۰ وات را امکانپذیر میسازد.

این دو مدل سوئیچ، دیتاشیت یکسانی دارند و ۴ پورت گیگابیتی SFP در اختیار کاربر قرار میدهند. فناوری Cisco FlexStack هم با توان عملیاتی ۲۰ گیگابیت در ثانیه، امکان Stacking را فراهم میکند.

ویژگیهای سوئیچ سیسکو WS-C2960S-48FPS-L

حتما بخوانید:

آموزش مفاهیم اولیه پل ها سوئیچ های سیسکو

آموزش تنظیم IP روتر و سوئیچ سیسکو

آموزش پیکربندی VLAN سوئیچ سیسکو

آموزش SNMP در روتر و سوئیچ های سیسکو

آموزش 9 دستور سوئیچ سیسکو: مهندسان شبکه نیاز به تجربهی گستردهای از دستورات استفاده شده در تکنولوژی شبکه دارند. کمپانی سیسکو در مبحث CCNA که سرواژه عبارت Cisco Certified Network Associate است؛ تعدادی از دستورات مورد نیاز برای سوئیچهای شبکه سیسکو مشخص کرده است. در این مقاله به بررسی این دستورات میپردازیم. در انتها خواهیم آموخت که هر دستور چه عملی انجام میدهد و در سوئیچ سیسکو چه تغییراتی را ایجاد خواهد کرد.

Syntax: hostname [hostname]

یکی از سادهترین دستورات شبکه، hostname است. این دستور نام میزبان را برای یک دستگاه تنظیم میکند. این نام میزبان، دستگاهی را که به سایر دستگاههای محلی متصل شده است، شناسایی میکند. بنابراین در شناسایی دستگاه های متصل به شبکه به طور مستقیم کمک شایانی خواهد کرد. نام میزبان گرچه حساس به حروف نیست، اما باید از قوانین خاصی پیروی کند.

Syntax: ip default-gateway [gateway]

دستور ip default gateway راه پیشفرض برای یک سوئیچ را تنظیم میکند. هنگامی که مسیریابی IP فعال نیست؛ با دستور ip routing global configuration تنظیم میشود. این دستور به طور معمول در زمان پیکربندی سوئیچهای سطح پایین استفاده میشود. سادهترین راه برای حصول اطمینان از فعال بودن مسیریابی، اجرای دستور show ip route است. وقتی مسیریابی IP فعال نیست، خروجی شبیه مثال زیر خواهد بود:

SW1#show ip route Default gateway is 10.10.10.1 Host Gateway Last Use Total Uses Interface ICMP redirect cache is empty SW1#

هنگامی که مسیریابی IP فعال باشد، خروجی مشابه خروجی نمایش داده شده در یک روتر خواهد بود:

SW1#show ip route Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2 i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2 ia - IS-IS inter area, * - candidate default, U - per-user static route o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP + - replicated route, % - next hop override Gateway of last resort is not set 10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks C 10.10.10.0/24 is directly connected, Vlan1 L 10.10.10.10/32 is directly connected, Vlan1 SW1#

نکته: پیکربندی وارد شده با دستور ip default-gateway هیچ تأثیری در هنگام فعال بودن مسیریابی IP ندارد.

Syntax: username [username] {password | secret} [password]

دستور username نام کاربری را تنظیم کرده و یک رمز عبور را با آن مرتبط میکند. استفاده از رمز عبور یا نسخه مخفی این فرمان، یکی از موارد امنیتی مهم به شمار میرود. اگر دستور رمزگذاری سرویس فعال نیست، گذرواژه را به صورت متن ساده در پیکربندی قرار دهید. قبل از قرار دادن آن در پیکربندی، رمز عبور را از طریق الگوریتم رمزنگاری اختصاصی سیسکو تنظیم کنید.

این رمزگذاری به راحتی معکوس میشود. نسخهی مخفی این فرمان یک هش MD5 با رمز عبور پیکربندی ایجاد میکند و سپس آن را در پیکربندی قرار میدهد. این رمز عبور بازنگری شده بسیار پیچیدهتر از نسخهی رمزگذاری شده با نسخه رمز عبور این دستور است. این نام کاربری یا رمز عبور را میتوان برای کاربریهای مختلف، از جمله Telnet و SSH استفاده کرد.

Syntax: enable {password | secret} [password]

دستور enable password برای دسترسی به حالت پیکربندی سوئیچ مورد استفاده قرار میگیرد. از آنجا که تمام پیکربندی IOS سوئیچ سیسکو نیاز به پیکربندی منحصر به فرد دارد؛ حفظ این رمز عبور خصوصی بسیار مهم است. همانطور که با دستور username در بخش قبل آشنا شدید، این دستور دو گزینه رمز عبور و مخفی دارد. تفاوت بین این دو گزینه همانند دستورات نام کاربری در بخش قبلی است. نسخه فعال فرمان باید در تمام محیطهای تولید مورد استفاده قرار گیرد.

پنج دستورالعمل برای پیکربندی ورود به سیستم از طریق خطوط کنترل و ترمینال مجازی (VTY) یک سوئیچ استفاده میشود:

password login exec-timeout service password-encryption copy running-config startup-config

Syntax: password [password]

هنگامی که دستور password در خط کنسول یا ترمینال وارد شود، برای پیکربندی رمز عبور دسترسی به یک سوئیچ از آن خط خاص استفاده میشود. رمز عبوری که با این دستور پیکربندی میشود، فقط در صورت استفاده از فرمان login به صورت پیشفرض استفاده خواهد شد.

Syntax: login [local]

دستور login برای فعال کردن بررسی رمز عبور بر روی یک اینترفیس استفاده میشود. اگر این فرمان بدون هیچ پارامتری مورد استفاده قرار گیرد، سیستم رمز عبور وارد شده را با رمز عبور ثبت شده در دستور password بررسی خواهد کرد. اگر با پارامتر local مورد استفاده قرار گیرد؛ هم نام کاربری و هم رمز عبور درخواست خواهد شد. سپس ورودیها در برابر پایگاه داده نام کاربری محلی که با دستور username مورد بحث قرار گرفته است، بررسی میشود.

Syntax: exec-timeout [minutes] {seconds}

دستور exec-timeout برای تنظیم مقدار زمانی است که قبل از اینکه دستگاه در حالت اتصال بیکار بماند؛ میتواند منتقل شود. به طور پیشفرض، وقفه تا ۱۰ دقیقه تنظیم شده است. این زمان با استفاده از دستور exec-timeout غیر فعال میشود. در واقع این دستور یک میانبر است و به دستور exec-timeout 0 0 در تنظیمات وارد میشود.

Syntax: service password-encryption

دستور service password-encryption برای فعال کردن رمزنگاری کلمات عبور پیکربندیشده بر روی یک دستگاه استفاده میشود. گذرواژههایی که با این فرمان مراجعه میکنند، با دستور password پیکربندی شدهاند. مانند دستورات username password و enablepassword میتوان اشاره کرد. رمزهای عبور رمزگذاری شده با این فرمان، رمزگذاری نمیشوند و به طور معمول راحت میتوانند شکسته شوند. بسیاری از مهندسان شبکه از نسخههای secret دستورات استفاده میکنند. با این حال، حتی حفاظت ضعیف بهتر از هیچ چیز است.

Syntax: copy running-config startup-config

دستور copy-run-config startup-config کوتاه شده run start است. به طور کلی یکی از اساسیترین دستورات آموخته شده توسط مهندسان جدید سیسکو به شمار میرود. این دستور پیکربندی فعال یا همان پیکربندی در حال اجرا را بر روی یک دستگاه به حافظهی غیرقابل جایگزینی NVRAM کپی میکند. این دستور، تنظیمات را برای بارگزاری مجدد نگه میدارد. بدون این فرمان، هنگامی که یک دستگاه دوباره بارگیری یا خاموش شود؛ پیکربندی آن میتواند از بین برود. دستور کپی همچنین میتواند برای ذخیره تنظیمات و IOS از یک دستگاه محلی به مکانهای مختلف در دستگاه محلی گسترش یابد.

آموزش دستورات Show در روترهای سیسکو

دستورات تنظیمات روتر و سوئیچ سیسکو

آموزش ساختن Sub Interface در روتر سیسکو

آموزش روش های ایمن سازی تجهیزات سیسکو

آموزش تنظیم IP روتر و سوئیچ سیسکو

فعال سازی روتینگ در سوئیچ لایه سه سیسکو

پهنای باند vs سرعت: آیا کسی هست که سرعت را دوست نداشته باشد؟ به ویژه هنگامی که در مورد اینترنت یا اتصال به شبکه صحبت میکنیم؟ سوال واقعی این است که کدام بهتر است؟ سرعت بالا مهم است یا پهنای باند بیشتر اهمیت دارد؟ هرچند این اصطلاحات به یکدیگر مرتبط هستند؛ اما یکسان نیستند.

در این مطلب به تفاوت پهنای باند و سرعت خواهیم پرداخت. به عنوان یک کاربر اینترنت یا شبکه، سرعت به معنای ارتباطات سریعتر داده است. هیچ فردی نمیخواهد اتصالات شبکهی کندی داشته باشد. اما این نظریه زمانی که به عنوان مهندس شبکه در مورد آن فکر میکنیم، تغییر میکند. اکنون در مورد پهنای باند از طریق WAN و سرعت از طریق LAN صحبت میکنیم.

شاید سوال بسیاری از افراد فعال در شبکه این باشد که تفاوت چیست؟ سرعت انتقال اطلاعات در رسانهها، مفهومی متفاوت از سرعت شبکه است. هنگامی که از شبکه با سرعت بالا صحبت میکنیم، بحث در مورد سیگنالهای داده در رسانههای شبکه نیست. موضوع، سرعت انتقال دادهها یا سرعت در سراسر شبکه است. به نظر میرسد کمی گیج کننده باشد.

نگاهی به جریان آب در لولهکشی شهری داشته باشیم. اگر یک سطل آب از شیر در ۵ دقیقه پُر شود، به این معنی است که ما میتوانیم ۱۲ سطل آب را در یک ساعت پُر کنیم. نرخ سرعت آن، ۱۲ سطل بر ساعت میشود. حالا اگر عرض لوله یا دهانه را دو برابر کنید؛ متوجه خواهید شد که زمان پُر کردن یک سطل آب، نصف شده و میتوانیم ۲۴ سطل را در یک ساعت از آب پُر کنیم.

بنابراین نرخ سرعت دو برابر شده است. به خاطر داشته باشید که جریان آب، همان سرعت است. این مفهوم در شبکه نیز کاربرد دارد. شیر آب همان لینک یا رسانه است. عرض لوله، پهنای باند و آب، همان داده است. میزان انتقال داده به عوامل بسیاری بستگی دارد که یکی از آنها پهنای باند است.

ظرفیت پهنای باند و سرعت انتقال است

پهنای باند بیشتر به معنی سرعت بیشتر نیست. بله درست خواندید. فرض کنید عرض لوله دو برابر شود؛ اما میزان آب خروجی هنوز همان مقدار قبلی خواهد بود. این موضوع هیچ پیشرفتی را در سرعت اعمال نمیکند. وقتی از WAN صحبت میشود، موضوع حول محور پهنای باند است. اما هنگامی که دربارهی شبکهی محلی بحث میکنیم، یعنی دربارهی سرعت، صحبت میکنیم.

شاید این موارد نیز مورد علاقه شما باشد:

روش های سوئیچینگ و مسیریابی در شبکه های محلی

مدل سه لایه ای سیسکو برای طراحی شبکه

کاربردها و انواع فایروال: فایروال یا دیواره آتش مانع انتقال از قسمتی به قسمت دیگر میشود. به طور کلی یک فایروال اطلاعاتی را که بین کامپیوترها و اینترنت انتقال پیدا میکند، کنترل خواهد کرد.

فایروال از کامپیوتر شما در مقابل ترافیک و دسترسی افراد دیگر به آن محافظت میکند. روش کار کلی فایروال به این ترتیب است که اجازه میدهد ترافیک سالم عبور کند و در مقابل ترافیک ناسالم میایستد. یکی از مهمترین بخشهای فایروال خصوصیت کنترل دستیابی آن است که ترافیک سالم و ناسالم را از یکدیگر متمایز میکند.

فایروالهایی که برای broadband router ها به وجود آمدهاند و نرمافزارهایی مانند Microsoft ICS فایروالهای بسیار سادهای هستند. این فایروالها شبکه را با جلوگیری از ارتباط مستقیم هر کامپیوتر با کامپیوترهای دیگر محافظت میکند. در این نوع فایروالها تقریبا هیچ هکری نمیتواند آسیب بزند. امکان دارد که هکرهای حرفهای موفق شوند از این فایروالها عبور کنند؛ اما تعداد آنها کم و احتمال آن نیز ضعیف است.

نسل جدید فایروالهای خانگی stateful packet inspection نامیده میشوند. این یک نوع پیشرفته از فایروال است که هر بسته اطلاعاتی را که از فایروال عبور کند بررسی میکند. فایروال، هر پکت اطلاعاتی را برای ردیابی هر نوعی از هک اسکن میکند. بسیاری از افراد هیچوقت با این نوع حملهها برخورد نمیکنند اما مناطقی در اینترنت هست که بیشتر مورد حمله هکرهای حرفهای قرار میگیرند.

ثبت وقایع یکی از مشخصههای بسیار مهم یک فایروال بهحساب میآید و به مدیران شبکه این امکان را میدهد که انجام حملات را زیر نظر داشته باشند. همینطور مدیر شبکه قادر است با کمک اطلاعات ثبتشده به کنترل ترافیک ایجادشده توسط کاربران مجاز بپردازد.

در یک روش ثبت مناسب، مدیر میتواند بهآسانی به بخشهای مهم از مطالب ثبتشده دسترسی پیدا کند. همینطور یک فایروال خوب علاوه بر ثبت وقایع، باید بتواند در شرایط بحرانی، مدیر شبکه را از اتفاقات مهم باخبر و برای او اخطار ارسال کند.

از ویژگیهای مهم یک فایروال، قادر بودن آن در بازدید حجم بالایی از بستههای اطلاعاتی بدون کم شدن قابلتوجه از کارایی شبکه است. حجم دادهای که یک فایروال قادر است کنترل کند برای شبکههای مختلف متفاوت است ولی یک فایروال به طور قطع نباید به گلوگاه شبکه تحت محافظتش تبدیل شود.

دلایل مختلفی در سرعت پردازش اطلاعات توسط فایروال نقش دارند. بیشترین محدودیتها از طرف سرعت پردازنده و بهینهسازی کد نرمافزار بر کارایی فایروال تحمیل میشوند. از عوامل محدودکننده دیگر میتواند کارتهای واسطی باشد که بر روی فایروال نصب میشوند. فایروالی که برخی از امور مانند صدور اخطار، کنترل دسترسی مبنی بر URL و بررسی وقایع ثبتشده را به نرمافزارهای دیگر میدهد از سرعت و کارایی بیشتر و بهتری برخوردار است.

سادگی پیکربندی مانند امکان راهاندازی سریع فایروال و مشاهده سریع خطاها و مشکلات است. در حقیقت خیلی از مشکلات امنیتی که دامنگیر کامپیوترها میشود به پیکربندی اشتباه فایروال مربوط میشود. پس پیکربندی سریع و آسان یک فایروال، امکان به وجود آمدن خطا را کم میکند. به طور مثال امکان نمایش گرافیکی معماری شبکه یا ابزاری که قادر باشد سیاستهای امنیتی را به پیکربندی ترجمه کند، برای یک فایروال بسیار اهمیت دارد.

منبع: نت ست

[su_box title=”حتما بخوانید:” style=”soft” box_color=”#1753ff” radius=”0″]بررسی فایروال Cisco ASA (قسمت اول)

بررسی فایروال Cisco ASA (قسمت دوم)

مدل های مختلف سیستم عامل سیسکو[/su_box]

هشدار آسیبپذیری بحرانی در LIBSSH در تجهیزات سیسکو :به تازگی یک آسیبپذیری بحرانی به شماره CVE-2018-10933 در libssh شناسایی شده که حاکی از عملکرد نادرست احراز هویت نرمافزاری در سمت سرور است.

Libssh مجموعه کدمورداستفاده دربسیاری ازمحصولات برای امنیت و احراز هویت در انتقال فایل، اجرای برنامه از راه دور و … است.

مهاجمان میتوانند با سوءاستفاده از این آسیبپذیری، فرایند احراز هویت را دور بزنند و وارد تجهیزات آسیبپذیر شوند. بنابر مستندات موجود، این آسیبپذیری در محصولات مبتنی بر سیستمعامل لینوکس که از libssh نسخه ۰.۶ و بالاتر به عنوان سرور ssh استفاده میکنند نیز وجود دارد.

این آسیبپذیری در نسخههای ۰.۷.۶ و ۰.۸.۴ libssh رفع شده است و به روزرسانی مربوطه در انواع سیستمعاملهای لینوکس ازجمله Debian ،Ubuntu ،SUSE و … در دسترس هستند. متاسفانه مشاهدات اخیر در فرایندهای امدادی حاکی از وجود این آسیبپذیری در محصولات سیسکو است که کاربردی گسترده در فضای سایبری کشور دارند.

احتمال وجود این آسیبپذیری در محصولات سیسکو در روزهای گذشته به تایید شرکت سیسکو نیز رسیدهاست. سیسکو همچنان در حال بررسی وجود این آسیبپذیری در محصولات مختلف خود است و تاکنون هیچ فهرستی از انواع تجهیزات آسیبپذیر و وصلههای امنیتی و بهروزرسانیهای لازم از سوی شرکت سیسکو برای رفع مشکل ارائه نشدهاست.

جزییات این آسیبپذیری و اطلاعات بیشتر درخصوص محصولات آسیبپذیر و وصلههای امنیتی در وبسایت سیسکو در حال بهروزرسانی است.

برای جلوگیری از هرگونه سوءاستفاده از این آسیبپذیری به مدیران شبکه توصیه میشود با استفاد از لیستهای کنترل دسترسی امکان اتصال از راه دور به تجهیزات را به آدرسهای داخلی محدود کنند و در صورت مشاهده هرگونه علایم مشکوک، مراتب را به مرکز ماهر اطلاع دهند. همچنین توصیه میشود که در صورت ارائه فهرست تجهیزات آسیبپذیر و ارائه بهروزرسانی از سوی شرکت سیسکو سریعا نسبت به نصب آن اقدام کنند.

اطلاعات تکمیلی در رابطه با این موضوع متعاقبا ارائه خواهدشد.

هشدار آسیبپذیری بحرانی در LIBSSH در تجهیزات سیسکو

منبع خبر : پایگاه خبری امنیت فناوری اطلاعات

آموزش روش های ایمن سازی تجهیزات سیسکو

تعویض پورت پیش فرض تلنت در روتر سیسکو

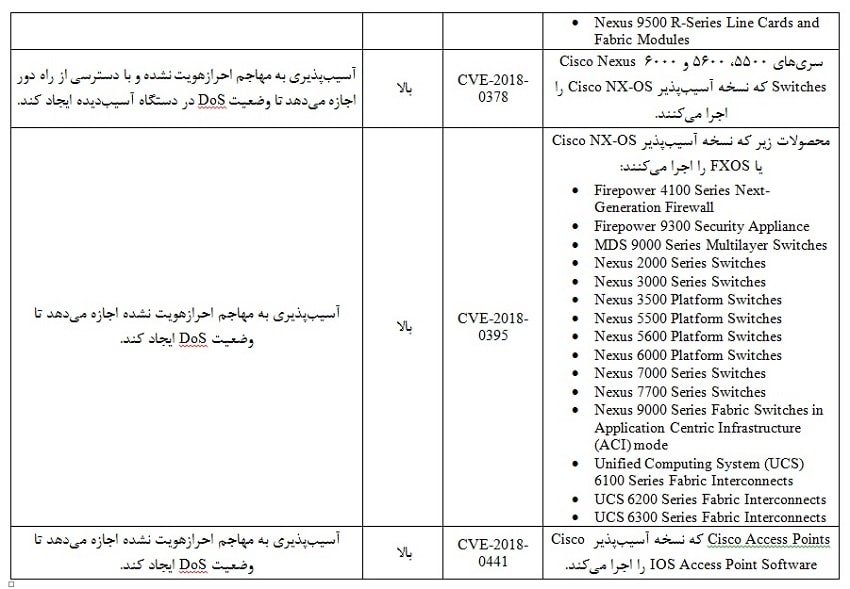

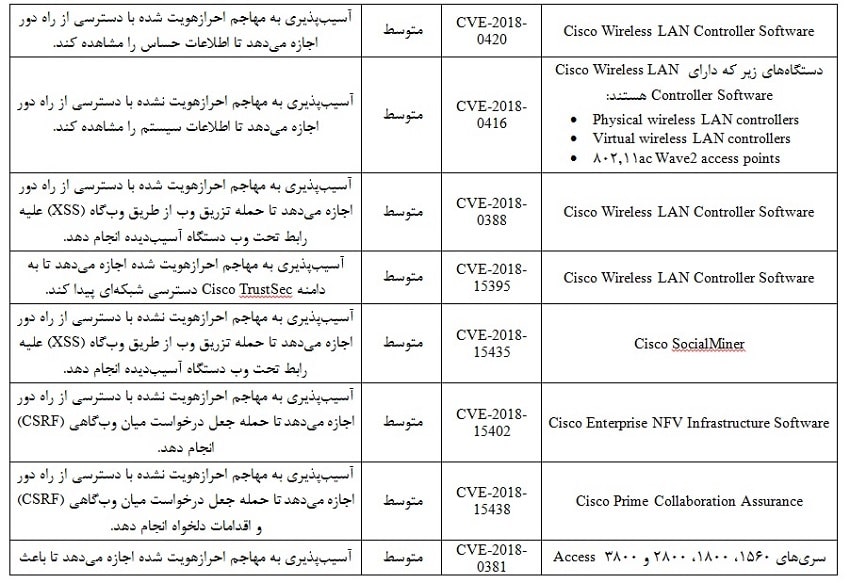

رفع آسیب پذیری های جدید سیسکو: سیسکو برای ۱۷ آسیب پذیری جدید در محصولات خود، وصلهی امنیتی عرضه کرده است. کمپانی سیسکو اواسط ماه اکتبر، ۱۷ آسیب پذیری را اصلاح کرد که یک مورد از این آسیبپذیریها بحرانی و ۸ مورد آن درجه حساسیت بالا است. سایر آسیبپذیریها دارای درجه حساسیت متوسط هستند.

جزئیات این آسیبپذیریها یا Vulnerabilities در جدول زیر ارایه شده است:

رفع آسیب پذیری های جدید سیسکو

منبع: پایگاه خبری امنیت فناوری اطلاعات

[su_box title=”حتما بخوانید:” style=”soft” box_color=”#1753ff” radius=”0″]کانفیگ Port Security سوئیچ سیسکو

امنیت VLAN و Trunk در سوئیچ های سیسکو

آموزش روش های ایمن سازی تجهیزات سیسکو

پیشگیری از حملات IKE CRYPTO در سیستم عامل سیسکو

سیسکو درباره آسیبپذیری بحرانی در سیستم ها هشدار داد[/su_box]