میتوانید روزی را تصور کنید که به لطف روتر 8201 و تراشه سیلیکون وان سیسکو بهکار رفته در آن ارکستری بهطور همزمان در شهرهای مختلف در حال اجرا باشد؟ برای مثال سازهای زهی در تهران، سازهای بادی در پاریس، سازهای کوبهای در لندن و سازهای کُر در شهر رم بهطور همزمان در حال نواختن باشند. در عین حال بهصورت کاملا دقیق و بدون کوچکترین تأخیری شنیده شود.

این امر در اینترنت امروزی ممکن است منجر به یک آشفتگی نامرتب و بسیار ناامیدکننده ظاهر شود. اما در اینترنت آینده با پهنای باند بالا، سرعتهای بسیار سریع و تأخیر کم، یک ارکستر بینالمللی بدون درنظر گرفتن مسافت، قابلیت اجرا بخواهد داشت. تنها با مهارت نوازندگان است که میتواند آن را محدود کند.

سادهسازی شبکه با روتر 8201

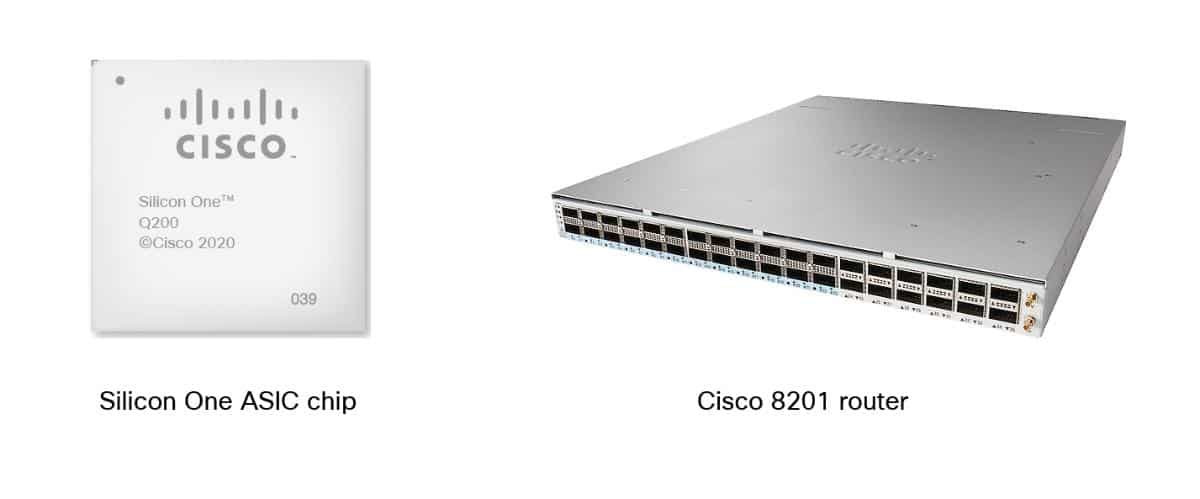

با پیشرفتهای اخیر دنیای شبکه مانند تراشه Silicon One ASIC سیسکو و روتر 8201، این کمپانی راه را برای رسیدن به این آیندهی هماهنگ، هموار میکند. روتر Cisco 8201 تا 35 درصد پهنای باند بیشتر را با 26 برابر مصرف انرژی کمتر در حجمی کوچکتر، سبکتر و کمهزینهتر ارائه میدهد.

یکی از متخصصان بخش سختافزار عمومی سیسکو بر این باور است که با روتر جدید میتوانید سیستمهای مسیریابی 10 ترابیتی را در مکانهایی مستقر کنید که پیش از این به چند روتر 100 گیگابایتی محدود میشدند. این روتر، معماری اساسی شبکه را به شکلی گسترده تغییر خواهد داد.

این قضیه به خودی خود هیجانانگیز است. راه حل سیسکو شبکه مسیریابی نوری یا بهطور دقیقتر Routed Optical Networking نام دارد. ترکیبی از اپتیکهای منسجم قابل اتصال و تراشهای پیشرفته را نشان میدهد که مدعی است الگوی نحوه ساخت شبکهها را تا 10 سال آینده تغییر خواهد داد. کمپانی سیسکو اخیرا شرکت Acacia که در زمینه فناوریهای فیبر نوری فعال بود را خریداری کرده است.

تراشه سیلیکون وان سیسکو و روتر 8201

ترکیب فناوری Acacia و تراشه سیلیکون وان سیسکو

مدیر بازاریابی محصول سیسکو میگوید: «تمام اینها گام بزرگی به سوی اینترنت آینده است. فناوری Acacia نرخ بیت بالاتری را تا 400G در فاکتورهای قابل اتصال ارائه میدهد. با ترکیب این فناوری و تراشهی Cisco Silicon One در روترهایمان مانند روتر 8201 میتوانیم به راهحل شبکههای مسیریابی نوری دست پیدا کنیم.»

بهزودی نحوه تفکر مدیران شبکه در مورد گسترش یا توسعه شبکههای خود تغییر خواهد کرد. این فناوریها با کمک به گسترش ارتباطات شهرها، کشورها و قارهها با سرعتهای فوقالعاده سریع و تأخیر بسیار کم، نوید تأثیری بسیار بیشتر از اجرای ارکستر را میدهند. بدون درنظر گرفتن تأثیر بالقوه آن در بستن شکاف دیجیتال، همه چیز از جراحی و ساخت ربات از راه دور گرفته تا کابلهای بین اقیانوسی با تأخیر کم و انتقال دادههای ماهوارهای ذینفع خواهند شد.

مدیر ارشد سیستمهای اپتیکال سیسکو بیان میکند: «ترکیب این دو فناوری به ما این اجازه را میدهد تا معماریهای جدیدی برای شبکه تعریف کنیم. این کار در جهت سادهسازی طراحی شبکه انجام خواهد شد که صرفهجویی قابل توجهی را در هزینه و کاهش نیاز به برق و فضا بهدنبال خواهد داشت.»

ماژولهای جدید شرکت Acacia در ابعادی بسیار کوچک تولید خواهند شد و قابلیت اتصال به بسیاری از سوئیچها و روترها را دارند. آنها میتوانند به راحتی به هر دستگاهی متصل شوند و بدون مشکل فعالیت کنند. این امر میتواند نحوهی ایجاد شبکههای مراکز داده را تغییر دهد.

ماژولهای Acacia با بالا رفتن سرعت و افزایش ضریب اطمینان اتصال، مصرف برق را هم بهینهتر میکنند. ضمن اینکه میتوان مراحل راهاندازی را سادهتر کرده و هزینه کل عملیات ایجاد شبکه را بهطور قابل توجهی کاهش داد. سیسکو متعهد به یک اکوسیستم باز است که از مفهوم تفکیک استفاده میکند. کاربران میتوانند سیلیکون، سختافزار، اپتیک و نرمافزار را بهعنوان سیستمهای کاملا یکپارچه یا بهعنوان «مولفههایی» که در راهحلهای خود ادغام میکنند، استفاده کنند.

افزایش ترافیک شبکه و نیاز به پهنای باند و کاهش هزینه

وقتی به گذشته نگاه میکنیم موقعیتهایی را میبینیم که تقاضای ترافیک از ظرفیت یک روتر مثل روتر 8201 هم فراتر رفته است. این بدان معناست که ما دائما مجبور به ارتقای روترها در طول دورههای عمر نسبتا کوتاه بودهایم و ظرفیت مسیریابی را بهعنوان منبع کمیاب در نظر میگیریم. از آنجایی که ما شاهد تقاضای بیشتر و بیشتر پهنای باند برای خانهها، مراکز داده، شرکتها و مشاغل هستیم، این امر باعث میشود که هر شبکه سالانه حدود 30 درصد رشد کند.

همهگیری نشان داد که چگونه رویدادهای غیرمنتظره میتوانند شبکهها را تحت فشار قرار دهند. اما با یا بدون یک بحران جهانی هم تقاضا همچنان رو به افزایش خواهد بود. به ویژه که فناوریهای تشنه پهنای باند مانند ویدیوهای 4K، هوش مصنوعی، واقعیت مجازی و اینترنت اشیا همچنان در حال تکامل هستند. بنابراین، راهحلهای قدرتمند مانند شبکههای نوری مسیریابی برای پایین نگه داشتن هزینههای عملیاتی ضمن گسترش شبکهها حیاتی خواهند بود.

صرفهجویی در هزینهها و قابلیتهای اضافه شده، مزایا و فرصتهای اتصالات شبکه پرسرعت را برای صنایع، مناطق و افراد بیشتری به ارمغان میآورد. با کاهش پیچیدگیهای راهاندازی شبکه میتوان مردم کشورهای در حال توسعه را قادر به دسترسی به اطلاعات و فناوریهایی کرد که قبلا هرگز نداشتند. این امر تأثیر مستقیمی بر استاندارد زندگی و پیشرفت خواهد داشت.